Doctor Web wykrył złośliwe aplikacje w Google Play, a każda miała ponad 2 miliony pobrań

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

13 listopada 2017

Specjaliści Doctor Web wykryli Android.RemoteCode.106.origin w dziewięciu programach, które zostały pobrane przez co najmniej 2 370 000 użytkowników, aż do ponad 11 700 000 użytkowników. Trojan został wykryty w następujących aplikacjach:

- Sweet Bakery Match 3 – Swap and Connect 3 Cakes 3.0;

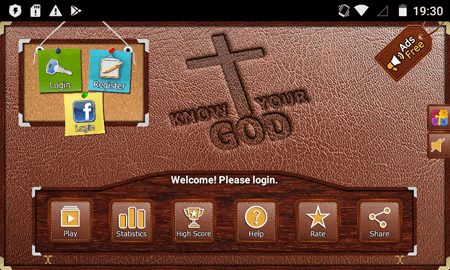

- Bible Trivia, wersja 1.8;

- Bible Trivia – FREE, wersja 2.4;

- Fast Cleaner light, wersja 1.0;

- Make Money 1.9;

- Band Game: Piano, Guitar, Drum, wersja 1.47;

- Cartoon Racoon Match 3 - Robbery Gem Puzzle 2017, wersja 1.0.2;

- Easy Backup & Restore, wersja 4.9.15;

- Learn to Sing, wersja 1.2.

Nasi analitycy poinformowali Google o obecności Android.RemoteCode.106.origin w wykrytych aplikacjach. Na chwilę opublikowania tego artykułu niektóre z nich zostały już zaktualizowane i trojan nie był już w nich wykrywany. Niemniej jednak pozostałe programy wciąż zawierały złośliwy komponent i stanowiły zagrożenie.

Przed rozpoczęciem swojej złośliwej aktywności Android.RemoteCode.106.origin przeprowadza kilka testów. Jeśli zainfekowane urządzenie mobilne nie posiada określonej liczby zdjęć, kontaktów i połączeń telefonicznych w spisie połączeń, to trojan nie rozpocznie swoich złośliwych działań. Jeśli określone warunki są spełnione, to trojan wysyła żądanie do serwera kontrolno-zarządzającego (C&C) i próbuje śledzić link otrzymany w wiadomości przychodzącej. Jeśli mu się to powiedzie, Android.RemoteCode.106.origin wykorzystuje swoją główną funkcjonalność.

Trojan pobiera ze swojego serwera C&C listę modułów niezbędnych do działania. Jeden z nich został dodany do bazy wirusów Dr.Web jako Android.Click.200.origin. Służy on do automatycznego otwierania strony www w przeglądarce, a adres strony jest otrzymywany poprzez centrum sterowania wirusa. Ta funkcja może być używana do podbijania statystyk ruchu dla zasobów internetowych; może być również użyta do przeprowadzania ataków phishingowych, jeśli trojan otrzymał za zadanie otwarcie fałszywej strony www.

Drugi moduł trojana, nazwany Android.Click.199.origin, zapewnia działanie trzeciego komponentu, dodanego do bazy wirusów jako Android.Click.201.origin. Głównym zadaniem Android.Click.199.origin jest pobranie, uruchomienie i aktualizacja Android.Click.201.origin.

Z kolei Android.Click.201.origin, po swoim uruchomieniu łączy się z serwerem C&C, od którego otrzymuje swoje zadania. Te zadania zawierają adresy strony www dla trojana, aby ten otworzył ją w trybie “niewidzialnym” w aplikacji WebView. Po odwołaniu się do jednego z adresów docelowych, Android.Click.201.origin samodzielnie “klika” w banery reklamowe wykazane w poleceniu, lub w niezależnym elemencie otwartej strony www. Przeprowadza on te działania tak długo, aż osiągnie przypisaną liczbę kliknięć.

Tym samym, głównym celem Android.RemoteCode.106.origin jest pobranie i uruchomienie dodatkowych złośliwych modułów używanych do podbijania statystyk ruchu dla stron www, jak i do śledzenia linków reklamowych. Te działania przynoszą dochód cyberprzestępcom. Dodatkowo, złośliwy program może być użyty do przeprowadzania ataków phishingowych i wykradania poufnych informacji.

Dr.Web dla Androida z powodzeniem wykrywa wszystkie aplikacje zawierające zarówno wirusa Android.RemoteCode.106.origin, jak i jego moduły pomocnicze, tak więc te złośliwe programy nie stanowią zagrożenia dla naszych użytkowników. Gdy oprogramowanie zawierające Android.RemoteCode.106.origin zostanie wykryte, posiadacze smartfonów i tabletów z Androidem powinni albo je usunąć, albo sprawdzić, czy są dostępne ich zaktualizowane wersje, które nie zawierają funkcjonalności trojana.

Twój Android wymaga ochrony

Użyj Dr.Web

- Pierwszy rosyjski Antywirus dla Androida

- Ponad 100 milionów pobrań tylko w Google Play

- Darmowy dla użytkowników produktów Dr.Web dla domu