12 września 2017

Trojanem tego typu jest Linux.ProxyM, który był już opisany przez Doctor Web w czerwcu tego roku. Nasza firma chce przypomnieć użytkownikom, że ten trojan uruchamia na zainfekowanym urządzeniu serwer proxy SOCKS i jest zdolny do wykrywania tzw. honeypots—specjalnych zasobów stworzonych przez osoby badające złośliwe programy, służących jako przynęta dla cyberprzestępców. Gdy tylko trojan podłączy się do serwera kontrolno-zarządzającego (C&C) i otrzyma od niego potwierdzenie, Linux.ProxyM pobiera z tego serwera adresy dwóch węzłów w sieci Internet: pierwszy z nich zapewnia listę loginów i haseł, a drugi jest wymagany do działania serwera proxy SOCKS. Istnieją dwie wersje tego trojana przeznaczone dla urządzeń posiadających następujące architektury: x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 i SPARC. Innymi słowy, Linux.ProxyM potrafi działać na prawie każdym urządzeniu z systemem Linux, włączając routery, urządzenia TV i inny sprzęt.

Analitycy wirusów Doctor Web wykryli, że cyberprzestępcy używają wirusa Linux.ProxyM do wysyłania spamu. Serwer C&C wysyła na zainfekowane urządzenie stosowne polecenie. Wysłana komenda zawiera adres serwera SMTP, login i hasło używane do uzyskania dostępu do niego, listę adresów email i sam szablon wiadomości. Te e-maile zawierają reklamy różnych stron www przeznaczonych tylko dla dorosłych. Typowa wiadomość e-mail wysłana z użyciem urządzeń zainfekowanych przez Linux.ProxyM może zawierać następującą treść:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

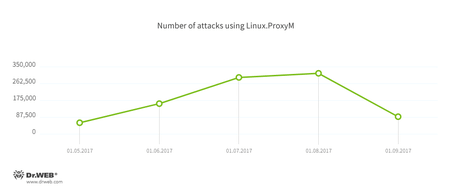

Na podstawie statystyk zebranych przez Doctor Web, urządzenie zainfekowane przez Linux.ProxyM wysyła średnio około 400 e-maili w ciągu jednego dnia. Poniższy wykres pokazuje jak wiele ataków Linux.ProxyM zostało odnotwanych przez naszych specjalistów.

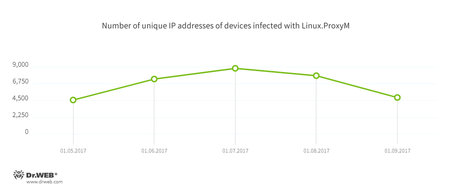

Liczba unikalnych adresów IP zainfekowanych urządzeń została pokazana na kolejnym diagramie. Warto nadmienić że ta ilustracja pokazuje tylko liczbę botów monitorowanych przez analityków Doctor Web. Faktyczna liczba zainfekowanych urządzeń może być wyższa.

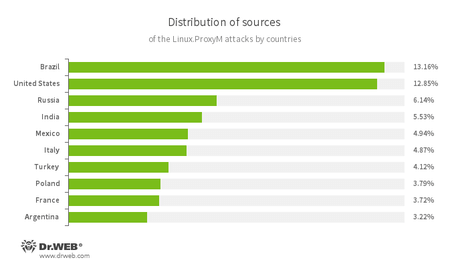

Poniższa ilustracja pokazuje rozkład geograficzny lokalizacji z których w ciągu ostatnich 30 dni uruchamiano ataki z użyciem wirusa Linux.ProxyM:

Możemy przypuszczać, że w przyszłości zakres funkcji zaimplementowanych w trojanach dla Linuxa będzie się powiększał. Internet rzeczy od dłuższego czasu znajduje się w kręgu zainteresowań cyberprzestępców. Szeroka dystrybucja złośliwych programów dla Linuxa zdolnych do infekowania urządzeń posiadających różną architekturę sprzętową jest na to wystarczającym dowodem.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments