Dr.Web jako pierwszy wykrywa program ładujący trojana dla urządzeń typu “smart” z systemem Linux, opartych na architekturze MIPS/MIPSEL

Wiadomości o aktywnych zagrożeniach | Hot news | All the news | Ostrzeżenia wirusowe

24 sierpnia 2017

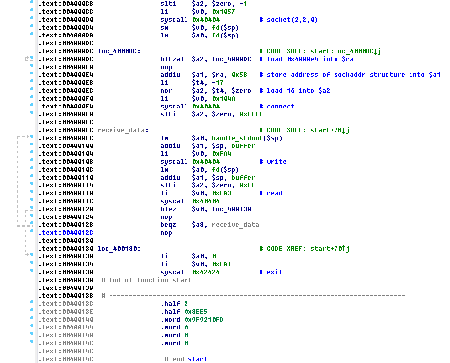

Analitycy wirusów są zaznajomieni z trojanami z rodziny Linux.Hajime już od 2016 roku. Są to robaki sieciowe dla Linuxa dystrybuowane za pomocą protokołu Telnet. Po pozyskaniu hasła z użyciem ataku brute-force i pomyślnym zalogowaniu się na urządzenie, złośliwy moduł zapisuje program ładujący napisany w języku Assembler. Następnie złośliwy program łączy zainfekowane urządzenie do zdecentralizowanego botnetu P2P. Linux.Hajime potrafi infekować urządzenia o architekturze ARM, MIPS i MIPSEL. Program ładujący trojana, napisany w języku Assembler, nie jest wykrywany przez współczesne antywirusy, za wyjątkiem programu ładującego dla urządzeń na platformie ARM, co zostało szczegółowo opisane w raporcie badawczym opublikowanym przez jedną z firm antywirusowych.

Oprócz dystrybucji programu ładującego dla urządzeń z procesorem ARM, już od ponad sześciu miesięcy dystrybuowane są “na wolności” podobne moduły dla urządzeń o architekturze MIPS i MIPSEL. Pierwszy z nich to Linux.DownLoader.506 a drugi to Linux.DownLoader.356. W chwili pisania tego artykułu tylko produkty Dr.Web były zdolne do wykrywania obydwóch tych robaków. Co więcej, analitycy wirusów Doctor Web wykryli że, oprócz wykorzystania programów ładujących trojany, cyberprzestępcy infekowali urządzenia używając standardowych narzędzi — na przykład pobierali wirusa Linux.Hajime używając komendy wget. Oprócz tego, zaczynając od 11 lipca 2017, rozpoczęli pobieranie tego trojana na atakowane urządzenia za pomocą narzędzia tftp.

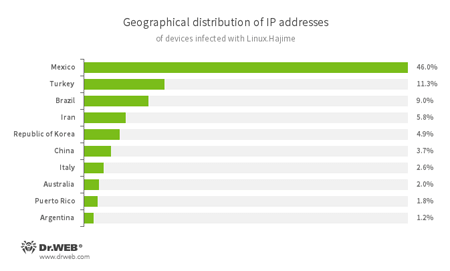

Statystyki zebrane przez specjalistów Doctor Web pokazują, że pierwsze miejsce spośród krajów, do których należały adresy IP urządzeń zainfekowanych wirusem Linux.Hajime, przypadło Meksykowi. W pierwszej trójce znalazły się też Turcja i Brazylia. Procentowy rozkład geograficzny adresów IP zainfekowanych urządzeń ilustruje poniższy diagram:

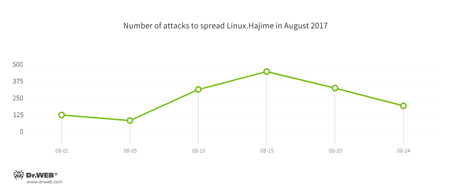

Kolejny diagram pokazuje liczbę wykrytych przez Doctor Web ataków przeprowadzonych w celu dystrybucji Linux.Hajime w sierpniu 2017.

Doctor Web przypomina użytkownikom, że jednym z najbardziej skutecznych sposobów zapobieżenia atakom na urządzenia z systemem Linux jest natychmiastowa zmiana domyślnego loginu i hasła. Zaleca się również użytkownikom skonfigurowanie restrykcji na zestawianie zewnętrznych połączeń z ich urządzeniami, dokonywanych poprzez protokoły Telnet i SSH, oraz przeprowadzanie w porę aktualizacji firmware tychże urządzeń. Dr.Web dla Linuxa wykrywa i usuwa wszystkie wyżej wymienione wersje programów ładujących Linux.Hajime i pozwala na zdalne skanowanie urządzeń.