Dr.Web: Trojan preinstalowany w urządzeniach z Androidem infekuje procesy aplikacji i pobiera złośliwe moduły

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

27 lipca 2017

Trojany z rodziny Android.Triada są wbudowane w proces systemowy komponentu Zygote, używanego do uruchamiania programów na urządzeniach mobilnych. Infekując proces Zygote, trojany osadzają się w procesach wszystkich uruchomionych aplikacji, uzyskując ich uprawnienia i funkcje jako część zaatakowanych aplikacji. Następnie w ukryciu pobierają i uruchamiają złośliwe moduły.

W odróżnieniu od innych trojanów z tej rodziny które próbują uzyskać uprawnienia root’a w celu przeprowadzenia złośliwych działań, Android.Triada.231 wykryty przez Analityków Wirusów Dr.Web jest wbudowany w bibliotekę systemową libandroid_runtime.so. Jej zmodyfikowana wersja została wykryta na kilku urządzeniach mobilnych, włączając Leagoo M5 Plus, Leagoo M8, Nomu S10 i Nomu S20. Libandroid_runtime.so jest używana przez wszystkie aplikacje dla Androida, tym samym złośliwy kod w zainfekowanym systemie jest wykrywany w pamięci wszystkich uruchomionych aplikacji.

Android.Triada.231 został wbudowany w kod źródłowy tejże biblioteki. Możemy przypuszczać, że osoby z wnętrza firmy lub pozbawieni skrupułów partnerzy, którzy brali udział w tworzeniu firmware dla zainfekowanych urządzeń mobilnych są odpowiedzialni za rozpowszechnianie tego trojana.

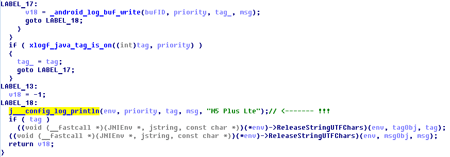

Android.Triada.231 jest wbudowany w libandroid_runtime.so w taki sposób, że uzyskuje kontrolę za każdym razem, gdy aplikacja na urządzeniu dokonuje wpisu w dzienniku zdarzeń systemu. Ponieważ Zygote jest uruchamiana przed innymi aplikacjami, to początkowe uruchomienie trojana jest przeprowadzane przez proces Zygote.

Po zainicjowaniu złośliwy program ustawia kilka parametrów, tworzy katalog roboczy i sprawdza w jakim środowisku został uruchomiony. Jeśli trojan działa w środowisku Dalvik, to przechwytuje jedną metod systemowych, która pozwala mu na śledzenie uruchamiania wszystkich aplikacji i prowadzenie złośliwej aktywności natychmiast po ich uruchomieniu się.

Główną funkcją Android.Triada.231 jest skryte uruchamianie dodatkowych złośliwych modułów które mogą pobierać inne komponenty trojana. Aby uruchomić dodatkowe moduły, Android.Triada.231 sprawdza czy istnieje specjalny podkatalog w katalogu roboczym utworzony wcześniej przez trojana. Nazwa podkatalogu powinna zawierać wartość MD5 nazwy pakietu programowego aplikacji, której proces został zinfiltrowany przez trojana. Jeśli Android.Triada.231 znajdzie ten katalog, wyszukuje w nim pliki 32.mmd lub 64.mmd (odpowiednio dla 32- i 64-bitowych systemów operacyjnych). Jeśli znajdzie ten plik, trojan deszyfruje go, zapisuje jako libcnfgp.so, a następnie ładuje do pamięci RAM używając jednej z metod systemowych i usuwa odszyfrowany plik z urządzenia. Jeśli złośliwy program nie znajdzie wymaganego obiektu, to szuka pliku 36.jmd. Android.Triada.231 odszyfrowuje ten plik, zapisuje go jako mms-core.jar, uruchamia używając klasy DexClassLoader, a następnie usuwa utworzoną kopię.

W rezultacie Android.Triada.231 może infiltrować różne moduły trojana do procesów dowolnych aplikacji i wpływać na ich działanie. Na przykład, twórcy wirusa mogą przygotować trojana do pobierania i uruchamiania złośliwych wtyczek do wykradania poufnych informacji z aplikacji bankowych, ładowania modułów do cyberszpiegostwa i przechwytywania korespondencji z klientów mediów społecznościowych i komunikatorów, itp.

Co więcej, Android.Triada.231 potrafi wypakować moduł Android.Triada.194.origin z pliku libandroid_runtime.so, który jest zapisany w tej bibliotece w zaszyfrowanej formie. Jego główną funkcją jest pobieranie z Internetu dodatkowych złośliwych komponentów, jak i zapewnienie ich interakcji pomiędzy sobą.

Ponieważ Android.Triada.231 jest wbudowany w jedną z bibliotek systemu operacyjnego i zlokalizowany w sekcji systemowej pamięci urządzenia, to nie może być usunięty z użyciem standardowych metod. Jedyną pewną i bezpieczną metodą wyeliminowania tego trojana jest zainstalowanie czystego firmware systemu Android. Specjaliści Dr.Web poinformowali producentów zaatakowanych smartfonów o istniejącym problemie, więc użytkownikom zaleca się zainstalowanie wszystkich możliwych aktualizacji które będą wydane dla tych urządzeń.