Doctor Web: Niebezpieczny trojan bankowy dla Androida uzyskuje kontrolę nad urządzeniami mobilnymi

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

19 lipca 2017

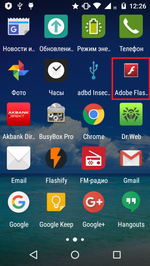

Android.BankBot.211.origin jest dystrybuowany pod płaszczykiem niegroźnych programów, na przykład jako Adobe Flash Player. Gdy użytkownik zainstaluje i uruchomi trojana, jego moduł bankowy próbuje uzyskać dostęp do Usługi Dostępności. W tym celu Android.BankBot.211.origin wyświetla okno z żądaniem, które pojawia się przy każdej próbie jego zamknięcia i nie pozwala na normalne używanie urządzenia.

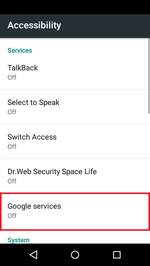

Usługa Dostępności ułatwia pracę ze smartfonami i tabletami z Androidem i jest używana na wiele sposobów, w tym jako pomoc w korzystaniu z tych urządzeń dla osób niepełnosprawnych. Pozwala ona programom na samodzielne klikanie po różnych elementach interfejsu, takich jak przyciski w okienkach dialogowych i w menu systemowych. Trojan wymusza na użytkowniku udzielenie mu dostępu do tej usługi i używa jej do samodzielnego dodania się do listy administratorów urządzenia. Następnie Android.BankBot.211.origin ustawia siebie jako domyślnego menedżera wiadomości i uzyskuje dostęp do funkcji przechwytywania ekranu. Tym wszystkim działaniom towarzyszy wyświetlanie żądań systemowych, które mogą być przeoczone przez użytkownika, ponieważ złośliwy program natychmiast je potwierdza. Jeśli w późniejszym etapie posiadacz urządzenia spróbuje wyłączyć dowolną funkcję pozyskaną przez Android.BankBot.211.origin, trojan bankowy uniemożliwi taką operację i cofnie użytkownika do poprzedniego menu systemowego.

Po pomyślnej infekcji trojan łączy się ze swoją usługą kontrolno-zarządzającą, rejestruje w niej urządzenie mobilne i oczekuje na dalsze polecenia. Android.BankBot.211.origin może wykonywać następujące działania:

- Wysyłać SMS zawierający określony tekst na numer określony w poleceniu;

- Wysyłać na serwer dane SMS zapisane w pamięci urządzenia;

- Przekazać na serwer informacje o zainstalowanych aplikacjach, listę kontaktów i dane o wykonanych połączeniach telefonicznych;

- Otworzyć link określony w poleceniu;

- Zmienić adres centrum zarządzania.

Dodatkowo złośliwy program śledzi wszystkie przychodzące wiadomości SMS i wysyła je do cyberprzestępców.

Oprócz standardowych komend cyberprzestępcy mogą wysyłać do trojana specjalne polecenia. Zawierają one zaszyfrowane informacje o aplikacjach, które trojan bankowy spodziewa się zaatakować. Gdy Android.BankBot.211.origin otrzyma takie polecenie, może:

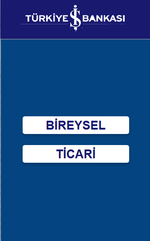

- Wyświetlić fałszywy formularz do wprowadzenia poświadczeń logowania na wierzchu uruchomionych programów bankowych;

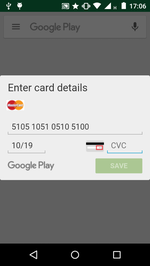

- Wyświetlić phishingowe okienko dialogowe proszące użytkowników o wprowadzenie szczegółów ich kart bankowych (na przykład, podczas dokonywania zakupu w Google Play);

- Zablokować działanie antywirusów i innych aplikacji które mogą zakłócać pracę trojana.

Android.BankBot.211.origin może atakować użytkowników dowolnych aplikacji. Cyberprzestępcy muszą jedynie zaktualizować plik konfiguracyjny z listą programów wybranych jako cel dla wirusa. Trojan bankowy otrzymuje tą listę z chwilą podłączenia się do serwera kontrolno-zarządzającego. Gdy został zauważony po raz pierwszy, cyberprzestępcy byli zainteresowani tylko klientami tureckich banków, jednakże później ta lista została rozszerzona i obecnie wirus zagraża rezydentom innych krajów, włączając Niemcy, Australię, Polskę, Francję, Wielką Brytanię i USA. W chwili opublikowania tego artykułu lista programów atakowanych przez trojana zawierała ponad 50 aplikacji zaprojektowanych do działania w ramach systemów płatności, zdalnych usług bankowych (remote banking services - RBS), jak i innego oprogramowania.

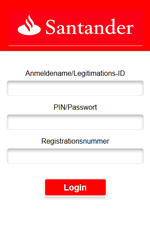

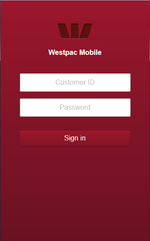

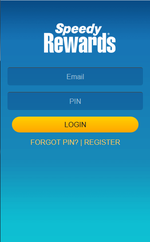

Oto przykłady fałszywych okienek które mogą być wyświetlane przez Android.BankBot.211.origin:

Trojan zbiera również informacje o wszystkich uruchomionych aplikacjach i działaniach użytkownika przeprowadzanych w ramach ich obsługi. Na przykład, śledzi on dostępne pola tekstowe, elementy menu i loguje naciśnięcia klawiszy i innych komponentów interfejsu użytkownika.

Co więcej, Android.BankBot.211.origin jest zdolny do wykradania poświadczeń logowania i innych informacji autentykacyjnych wprowadzanych przez użytkowników podczas autoryzacji w dowolnych programach lub na dowolnych stronach www. Aby wykradać hasła, trojan pobiera zrzut ekranu z chwilą każdego naciśnięcia klawisza; w rezultacie pozyskuje on wymaganą sekwencję znaków zanim zostaną one ukryte. Następnie informacje wprowadzone do wyświetlonych pól i wszystkie zapisane zrzuty ekranu są wysyłane na serwer kontrolno-zarządzający.

Z przyczyny faktu, że Android.BankBot.211.origin chroni się przed usunięciem, to w celu jego zwalczenia muszą być przeprowadzone następujące działania:

- Uruchomienie zainfekowanego smartfona lub tabletu w trybie awaryjnym;

- Zalogowanie się do ustawień systemowych i przejście do listy administratorów urządzenia;

- Wyszukanie na liście trojana i usunięcie stosownych uprawnień (w tym miejscu złośliwy program będzie próbował przestraszyć posiadacza urządzenia ostrzegając go przed możliwą utratą wszystkich ważnych dla niego danych, ale jest to tylko podstęp — pliki nie są zagrożone);

- Zrestartowanie urządzenia, przeprowadzenie pełnego skanowania antywirusowego i usunięcie trojana po zakończeniu skanowania.

Wszystkie znane wersje Android.BankBot.211.origin są z powodzeniem wykrywane przez Antywirusy Dr.Web, tym samym ten trojan bankowy nie stanowi żadnego zagrożenia dla naszych użytkowników.