29 czerwca 2017

Analitycy bezpieczeństwa, którzy przebadali Trojan.Encoder.12544, informują, że oryginalnym źródłem trojana był zaktualizowany system programu MEDoc. Ten program pomaga ukraińskim użytkownikom w zarządzaniu opodatkowaniem. Analitycy bezpieczeństwa wykryli, że narzędzie nazwane EzVit.exe, zawarte w pakiecie dystrybucyjnym programu MEDoc i zaprojektowane do aktualizacji głównej aplikacji, w jednym punkcie wykonywało komendę CMD. Ta komenda uruchamiała pobieranie złośliwej biblioteki. Główna funkcjonalność Trojan.Encoder.12544 została zaimplementowana właśnie w tej bibliotece. Biorąc pod uwagę, że ransomware szyfrujące pliki samodzielnie rozpowszechniało się w sieci używając podatności protokołu SMB i wykradając dane konta użytkownika w Windows, to dalsza dystrybucja infekcji jest sprawą dotyczącą na początku tylko tej jednej, zainfekowanej maszyny.

W 2012 roku analitycy bezpieczeństwa Doctor Web wykryli atak skierowany na apteki i firmy farmaceutyczne z użyciem złośliwego programu nazwanego BackDoor.Dande. Ten trojan szpiegujący wykradał informacje o zaopatrzeniu w medykamenty ze specjalnych programów używanych przez przemysł farmaceutyczny. Po uruchomieniu backdoor sprawdzał system pod kątem obecności stosownych aplikacji do zamawiania i ewidencjonowania zakupu leków i wyrobów medycznych i, jeśli nie znalazł żadnej z nich, kończył swoją pracę. Ofiarami tej infekcji zostało ponad 2800 aptek i rosyjskich firm farmaceutycznych. Tym samym, z dużą dozą pewności możemy powiedzieć, że BackDoor.Dande był używany do szpiegostwa biznesowego.

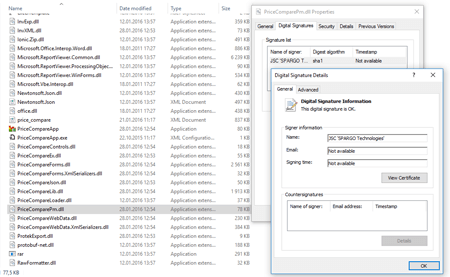

Specjaliści Doctor Web prowadzili śledztwo trwające przez 4 lata. Jedna z zaatakowanych firm udostępniła swoje dyski twarde zaatakowane przez BackDoor.Dande. Nasi analitycy określili datę utworzenia sterownika który uruchamiał wszystkie pozostałe komponenty backdoora. Ten sterownik był wymieniony w pliku stronicowania Windows i w logu antywirusa Avast, który był zainstalowany na zainfekowanej maszynie. Analiza tych plików pokazała, że złośliwy sterownik został stworzony tuż po uruchomieniu aplikacji zwanej ePrica (D:\ePrica\App\PriceCompareLoader.dll). Ta aplikacja była opracowana przez firmę o nazwie “Spargo Tekhnologii”. Pozwalała ona kierownikom aptek na analizę cen medykamentów i na wybór najlepszego dostawcy. Badania programu ePrica pozwoliło na określenie, że to on ładuje złośliwą bibliotekę do systemu. Biblioteka ta w skrycie pobierała, deszyfrowała i uruchamiała BackDoor.Dande. Trojan był pobierany ze strony http://ws.eprica.ru. Ta strona www należała do “Spargo Tekhnologii” i była zaprojektowana do aktualizowania programu ePrica. Dodatkowo, moduł, który w skrycie pobierał złośliwy program posiadał ważny podpis cyfrowy “Spargo”. Trojan ładował wykradzione dane na serwery zlokalizowane poza Rosją. Innymi słowy, tak jak Trojan.Encoder.12544, ten backdoor był “ukryty” w module aktualizacyjnym programu.

Podobieństwo tych przypadków pokazuje, że infrastruktura do rozwoju oprogramowania wymaga podwyższonego poziomu świadomości użytkowników w zakresie bezpieczeństwa informacji. Poczynając od tego, że proces aktualizacji każdego oprogramowania komercyjnego musi być dokonywany ze wzmożoną uwagą zarówno samych deweloperów, jak i użytkowników. Niektóre narzędzia do aktualizacji różnych programów mają uprawnienia do instalowania i uruchamiania plików wykonywalnych w samym systemie operacyjnym. Może to być niespodziewanym źródłem infekcji. W przypadku MEDoc infekcja była spowodowana zhakowaniem i zmodyfikowaniem przez cyberprzestępców serwera aktualizacji. W przypadku BackDoor.Dande specjaliści przypuszczają, że rozpowszechnianie się infekcji było spowodowane przez zamierzone działania dobrze poinformowanych osób. Ta metoda może być używana przez cyberprzestępców do przeprowadzania efektywnych ataków wymierzonych w użytkowników praktycznie każdego oprogramowania.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments