19 czerwca 2017

Trojan, nazwany Android.Spy.377.origin, to narzędzie do zdalnej administracji (RAT) dystrybuowane pod płaszczykiem niegroźnych aplikacji. Zostało użyte do zaatakowania irańskich użytkowników Androida. Narzędzie może być instalowane na smartfonach i tabletach jako program nazwany “ینستا پلاس” (“Insta Plus”), “پروفایل چکر” (“Profile Checker”) i “Cleaner Pro”.

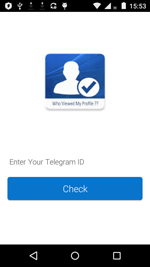

Uruchomiony, trojan oferuje sprawdzenie jaka jest popularność posiadacza urządzenia mobilnego wśród innych użytkowników aplikacji Telegram. W tym celu prosi on użytkownika o jego osobiste ID. Gdy ofiara wprowadzi informacje do stosownych pól w formularzu, Android.Spy.377.origin wyświetla “liczbę odwiedzających” jego profil, jednakże w rzeczywistości trojan niczego nie sprawdza, a jedynie generuje losową liczbę, wyświetlaną jako prawdziwy wynik. Ta funkcja zapewnia wykluczenie złośliwego programu z kręgu podejrzeń i pozostawienie wrażenia, że nie stanowi on żadnego zagrożenia. Czasami po swoim uruchomieniu Android.Spy.377.origin usuwa swój skrót z ekranu domowego urządzenia i zamyka swoje okno próbując ukryć swoją obecność w systemie.

Android.Spy.377.origin to klasyczny program szpiegujący zdolny do wykonywania poleceń wydawanych przez cyberprzestępców. Główną cechą odróżniającą tą złośliwą aplikację od innych trojanów dla Androida jest sposób w jaki cyberprzestępcy go kontrolują: poprzez protokół wymiany wiadomości komunikatora online – aplikacji Telegram. Jest to pierwszy trojan dla Androida z taką funkcjonalnością na który natknęli się analitycy bezpieczeństwa Doctor Web.

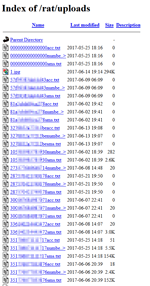

Po usunięciu skrótu Android.Spy.377.origin kopiuje listę kontaktów, przychodzące i wychodzące wiadomości SMS i dane konta Google posiadacza urządzenia mobilnego. Następnie zapisuje te dane do plików tekstowych w swoim katalogu roboczym. Dodatkowo trojan robi zdjęcie z użyciem przedniej kamery aby uzyskać obraz twarzy właściciela urządzenia. Następnie spyware ładuje to zdjęcie i pliki ze skradzionymi danymi na serwer kontrolno-zarządzający i wysyła sygnał do bota aplikacji Telegram kontrolowanego przez cyberprzestępców informujący o tym, że urządzenie zostało pomyślnie zainfekowane.

Poniżej przedstawione są próbki plików przesyłanych do cyberprzestępców przez trojana Android.Spy.377.origin.

Gdy poufne informacje zostaną wykradzione, Android.Spy.377.origin łączy się ponownie z botem i czeka aż bot wyśle wiadomości zawierające komendy sterujące pracą wirusa. Trojan potrafi odbierać następujące rozkazy:

- call — wykonaj połączenie telefoniczne;

- sendmsg — wyślij wiadomość SMS;

- getapps — przekaż na serwer informacje o zainstalowanych aplikacjach;

- getfiles — przekaż na serwer informacje o wszystkich dostępnych plikach;

- getloc — przekaż na serwer informacje na temat lokalizacji urządzenia;

- upload — załaduj na serwer plik wskazany w poleceniu i zapisany na urządzeniu;

- removeA — usuń z urządzenia plik określony w poleceniu;

- removeB — usuń grupę plików;

- lstmsg — przekaż na serwer plik zawierający informacje o wszystkich wysłanych i odebranych wiadomościach SMS, włączając numery telefonów nadawców i odbiorców oraz zawartość wiadomości.

Gdy każda z komend zostanie wykonana, złośliwy program raportuje informacje zwrotne wprost do bota aplikacji Telegram kontrolowanego przez cyberprzestępców.

Oprócz zbierania poufnych danych na skutek odbierania poleceń od cyberprzestępców Android.Spy.377.origin niezależnie śledzi wszystkie przychodzące i wychodzące wiadomości SMS, jak i koordynaty urządzenia. Trojan ostrzega cyberprzestępców poprzez kontrolowanego przez nich bota dla komunikatora Telegram za każdym razem, gdy zostaną odebrane lub wysłane nowe wiadomości, lub gdy lokalizacja zainfekowanego smartfonu lub tabletu ulegnie zmianie.

Analitycy bezpieczeństwa Doctor Web ostrzegają użytkowników i informują, że cyberprzestępcy często dystrybuują złośliwe aplikacje pod płaszczykiem niegroźnych programów. Aby zabezpieczyć swoje urządzenia przed trojanami dla Androida, użytkownicy powinni instalować oprogramowanie dystrybuowane wyłącznie przez zaufanych deweloperów i pobierać je tylko z godnych zaufania źródeł, takich jak Google Play. Wszystkie znane wersje Android.Spy.377.origin są z powodzeniem wykrywane przez produkty antywirusowe Dr.Web dla Androida; tym samym to spyware nie stanowi żadnego zagrożenia dla naszych użytkowników.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments