Analitycy bezpieczeństwa Doctor Web wykryli nowego trojana dystrybuowanego w sieci społecznościowej “VK” jako darmowe klucze licencyjne

Wiadomości o aktywnych zagrożeniach | Hot news | All the news | Ostrzeżenia wirusowe

4 maja 2017

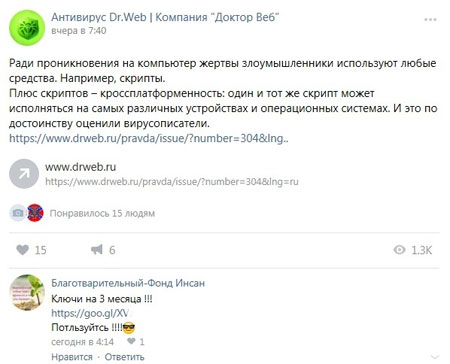

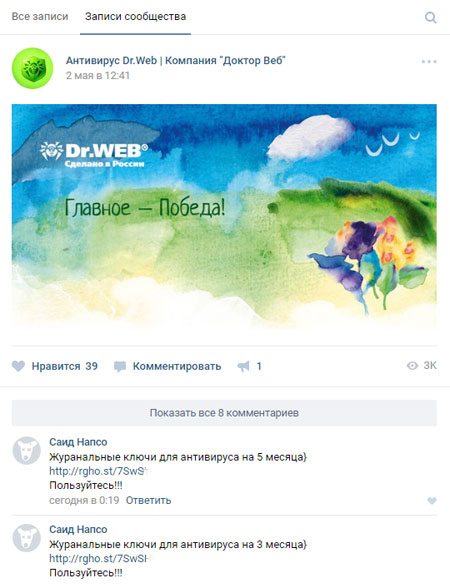

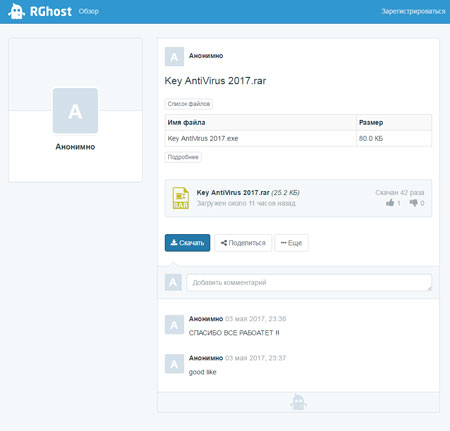

Ostatnio na oficjalnej grupie “Doctor Web” w sieci społecznościowej “VK” pojawiły się wiadomości wysyłane przez anonimowych użytkowników oferujących opcję pobierania darmowych kluczy licencyjnych dla Antywirusa Dr.Web. Zazwyczaj takie wiadomości zawierają link prowadzący do usługi hostowania plików RGhost. Jeśli potencjalne ofiary skorzystają z niego, zostaną poproszone, jeśli takie jest ich życzenie, o pobranie archiwum RAR o rozmiarze 26 kB. Oczywiście moderatorzy grupy Doctor Web próbują usuwać te wiadomości tak szybko, jak to tylko możliwe, ale czasami zdarza im się nie zdążyć z ich usunięciem tuż po tym, jak zostaną opublikowane.

Archiwum zawiera mały plik wykonywalny posiadający ikonę prostego pliku tekstowego. Wszystkie przebadane próbki tej aplikacji zawierają tego samego backdoora, ale cyberprzestępcy przepakowywali ten złośliwy program przed każdym opublikowaniem go online, w celu uniknięcia wykrycia przez sygnaturowe metody detekcji. W rezultacie trojan, nazwany Trojan.MulDrop7.26387, nie jest natychmiast wykrywany przez Antywirusa Dr.Web—każda nowa próbka wirusa jest wykrywana dopiero po kolejnej aktualizacji baz wirusów. Najwyraźniej, dystrybuując trojana pod płaszczykiem kluczy licencyjnych Antywirusa, cyberprzestępcy mieli nadzieję, że złapią w swoje sidła nieostrożnych użytkowników, którzy albo nie mają oprogramowania antywirusowego, albo używają do ochrony darmowego oprogramowania.

Trojan.MulDrop7.26387 jest wielozadaniowym backdoorem z całkiem zabawnym, prymitywnym zakresem funkcji. Został on stworzony na podstawie powszechnie znanego narzędzia do zdalnej administracji (Remote Administration Tool - RAT) o nazwie Njrat 0.7 Golden By Hassan Amiri, wykrywanego przez Dr.Web jako BackDoor.NJRat.1013.

Po uruchomieniu backdoor łączy się ze swoim serwerem kontrolno-zarządzającym (C&C) i wysyła nań informacje o zainfekowanym komputerze, numer seryjny dysku twardego, wersję i długość słowa zainstalowanego systemu operacyjnego, nazwę komputera, nazwę jego producenta, wersję antywirusa (jeśli jest obecny) i dostępność podłączonej kamery www. Trojan może wykonywać następujące polecenia odbierane od cyberprzestępców:

- Zamiana tapety Pulpitu Windows;

- Wyłączenie lub ponowne uruchomienie komputera;

- Wyświetlenie na ekranie wiadomości systemowej z określonym tekstem;

- Zamiana funkcji przycisków myszki;

- Odtworzenie określonej frazy z użyciem syntezatora głosu i głośników;

- Ukrycie, a następnie przywrócenie paska zadań Windows;

- Otworzenie lub zamknięcie napędu dysków optycznych (CD/DVD);

- Włączenie lub wyłączenie ekranu;

- Otworzenie określonego linku w przeglądarce;

- Przeczytanie, instalacja lub usunięcie określonej wartości rejestru systemowego;

- Wykonanie zrzutu ekranu i wysłanie go na serwer C&C;

- Pobranie i uruchomienie określonego pliku wykonywalnego;

- Odświeżenie lub usunięcie pliku wykonywalnego trojana.

Jedną z najniebezpieczniejszych funkcji backdoora jest wbudowany keylogger zapisujący naciskane sekwencje klawiszy. Po otrzymaniu komendy te dane są ładowane na serwer cyberprzestępców. Dodatkowo trojan jest zdolny do niespodziewanego wyświetlenia na zainfekowanym komputerze plików wideo SWF zawierających przerażające obrazy.

Specjaliści Doctor Web zauważyli, że takie złośliwe programy, których głównym celem jest przerażanie lub wprawianie w zakłopotanie użytkowników, jest w obecnych czasach dość dużą rzadkością. Większość trojanów jest ukierunkowana na osiąganie dochodów, a jedną z najbardziej prawdopodobnych grup osób zdolnych do dystrybucji wirusów mających na celu przerażanie użytkowników tylko dla samej “zabawy”, jest młodzież w wieku licealnym.

Tradycyjny “głos rozsądku” mówi, że nie ma nic za darmo, więc wszystkie te oferty bezkosztowego pobrania kluczy licencyjnych dla różnego oprogramowania komercyjnego jest, z zasady, próbą oszustwa. Doctor Web doradza użytkownikom zachowanie ostrożności i nie uleganie takim prowokacjom.