Doctor Web wykrył nową wersję trojanów Android.Loki infekujących biblioteki systemowe

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

9 grudnia 2016

Trojan, nazwany Android.Loki.16.origin, to wielokomponentowy złośliwy program który w skrycie pobiera i instaluje oprogramowanie na urządzeniach z Androidem. Proces infekcji przebiega w kilku krokach.

W pierwszym kroku inne złośliwe programy pobierają i uruchamiają Android.Loki.16.origin na urządzeniu mobilnym. Następnie trojan łączy się z serwerem kontrolno-zarządzającym i pobiera dodatkowy komponent Android.Loki.28; pobiera również kilka exploitów w celu pozyskania uprawnień root’a. Wszystkie te pliki są zapisywane w folderze trojana. Android.Loki.16.origin wykonuje exploity jeden po drugim, a gdy jego uprawnienia zostaną podniesione, uruchamia moduł Android.Loki.28.

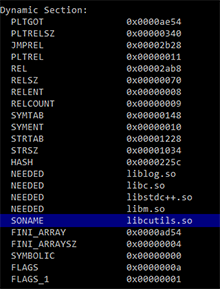

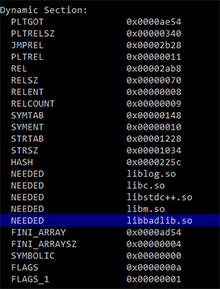

Uruchomiony, Android.Loki.28 montuje sekcję /system, żeby proces zapisujący mógł przeprowadzić zmiany w plikach systemowych. Następnie wypakowuje ze swojego pliku dodatkowe złośliwe komponenty Android.Loki.26 i Android.Loki.27 i zapisuje je do katalogów systemowych, odpowiednio /system/bin/ i /system/lib/. Następnie trojan wstrzykuje zależności z Android.Loki.27 do jednej z bibliotek systemowych. Gdy biblioteka zostanie zmodyfikowana, Android.Loki.27 przywiązuje do niej siebie samego i uruchamia się za każdym razem, gdy system operacyjny używa tej biblioteki. Poniższa ilustracja pokazuje przykład zmian wprowadzonych przez trojana:

Gdy Android.Loki.27 rozpocznie swoje działanie, uruchamia Android.Loki.26 wyłącznie z procesów systemowych używających uprawnień root’a. Tym samym Android.Loki.26 uzyskuje podniesione uprawnienia i potrafi w skrycie pobierać nie tylko złośliwe programy, ale również moduły reklamowe i niegroźne aplikacje, generując nielegalne dochody z reklam i powiększając statystyki pobrań.

Z chwilą gdy Android.Loki.27 zmodyfikuje komponenty systemu, jego usunięcie może doprowadzić urządzenie do stanu niezdatności do normalnej pracy. Z chwilą ponownego włączenia urządzenia system Android nie uruchomi się normalnie, ponieważ nie będzie mógł znaleźć w zmodyfikowanej bibliotece zależności pochodzących od trojana. Aby ponownie umożliwić normalną pracę urządzenia, należy zaktualizować jego firmware, ale jest to proces który usunie wszystkie osobiste pliki użytkownika. Przed przeprowadzeniem aktualizacji posiadacz urządzenia powinien utworzyć kopie zapasowe wszystkich swoich ważnych danych i, jeśli jest to możliwe, skontaktować się ze specjalistą wsparcia technicznego.

Dr.Web dla Androida z powodzeniem usuwa wszystkie znane trojany należące do rodziny Android.Loki, nie stanowią one więc żadnego zagrożenia dla naszych użytkowników.