27 września 2016

Ten złośliwy program (nazwany Linux.Mirai) pojawił się po raz pierwszy w maju 2016 i był dodany do bazy wirusów Doctor Web pod nazwą Linux.DDoS.87. Ten trojan, zaprojektowany do przeprowadzania ataków DDoS, potrafi pracować na komputerach o architekturze SPARC, ARM, MIPS, SH-4, M68K i Intel x86.

Kod Linux.DDoS.87 posiada liczne wady, które zostały wyeliminowane w późniejszych wersjach trojana. Współdzieli on również pewne cechy z rodziną Linux.BackDoor.Fgt, a jednego z jej reprezentantów opisaliśmy w listopadzie 2014. Uruchomiony na zainfekowanym komputerze, Linux.DDoS.87 przeszukuje pamięć pod kątem procesów innych trojanów i kończy ich pracę. Aby uniknąć zakończenia pracy siebie samego, trojan tworzy w swoim folderze plik nazwany .shinigami i okresowo weryfikuje jego obecność. Następnie Linux.DDoS.87 próbuje połączyć się z serwerem kontrolno-zarządzającym w celu pozyskania przyszłych instrukcji. Wysyła on na serwer identyfikator definiujący architekturę zainfekowanego komputera i adres MAC jego karty sieciowej.

Linux.DDoS.87 potrafi uruchamiać następujące ataki DDoS, gdy zostanie pokierowany do tego przez cyberprzestępców:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (kilka rodzajów);

- HTTP flood.

Maksymalny czas aktywności Linux.DDoS.87 na zainfekowanym komputerze to jeden tydzień, po upłynięciu którego trojan kończy swoje działanie.

Sierpień 2016 rozpoczął się od wykrycia nowej wersji tego niebezpiecznego trojana. Nowa wersja nazwana Linux.DDoS.89, współdzieli wiele cech swoich poprzedników, mimo że jest tu też kilka znaczących różnic w stosunku do Linux.DDoS.87. Na przykład, nowsza wersja posiada inną procedurę uruchamiania trojana. Mechanizm ochrony swoich własnych procesów przed wyładowaniem z pamięci również został zmieniony: teraz złośliwy program nie przeprowadza żadnych prób weryfikacji, czy specjalny plik jest obecny w określonym folderze; zamiast tego używa w tym celu identyfikatora procesu (PID). Linux.DDoS.89 nie wysyła już na serwer kontrolno-zarządzający adresu MAC karty sieciowej. Co więcej, ataki HTTP flood nie są już przeprowadzane, jednak format komend odbieranych od cyberprzestępców nie został zmieniony. Na koniec, Linux.DDoS.89 zawiera nowy komponent — skaner telnet, używany wcześniej we wszystkich modyfikacjach Linux.BackDoor.Fgt. Ten skaner został zaprojektowany do wyszukiwania w Internecie podatnych komputerów i łączenia się z nimi z użyciem protokołu telnet.

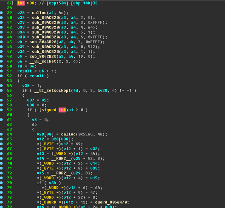

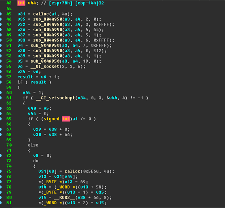

Wrzesień rozpoczął się od wykrycia zaktualizowanej wersji tego trojana nazwanej Linux.Mirai. Niektóre próbki tego złośliwego programu posiadają teraz funkcję samousunięcia. Trojan nauczył się jak wyłączać mechanizm watchdog (chroniący przed zawieszaniem się systemu i jego ponownymi uruchomieniami) i ponownie jest w stanie przeprowadzać ataki HTTP flood. Niemniej jednak Linux.Mirai i jego poprzednicy są do siebie bardzo podobni. Poniższa ilustracja pozwala na porównanie fragmentów kodu Linux.DDoS.87 (po lewej) i Linux.Mirai (po prawej).

Niektórzy badacze raportowali, że jeśli Linux.Mirai znajdzie urządzenie z podatnością w komendzie telnet, wykonuje skrypt powłoki bash wbudowany w swój kod. Takie zachowanie się jest typowe dla Linux.BackDoor.Fgt; jednak nasi specjaliści nie wykryli tego skryptu w tych złośliwych programach, które dane im było przebadać. Będą wdzięczni, jeśli ci koledzy zechcą dostarczyć im te szczególne próbki Linux.Mirai, w których twórcy wirusa zawarli tą funkcjonalność.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments