15 sierpnia 2016

Trojan, nazwany BackDoor.TeamViewerENT.1, jest dystrybuowany pod nazwą Spy-Agent, nazwą który współdzieli z interfejsem do swojego systemu zarządzania. Cyberprzestępcy opracowują ten złośliwy program od 2011 roku i regularnie publikują jego zmodyfikowane wersje. Ten artykuł skupi się na jednej z takich modyfikacji.

Podobnie jak jego odpowiednik BackDoor.TeamViewer.49, BackDoor.TeamViewerENT.1 jest wielokomponentowym trojanem, jednakże o ile jego poprzednik zaimplementował TeamViewer’a tylko do ładowania złośliwej biblioteki do pamięci zaatakowanego komputera, to BackDoor.TeamViewerENT.1 używa tego narzędzia do szpiegowania potencjalnych ofiar.

Główny “arsenał” trojana został osadzony w bibliotece avicap32.dll, a parametry niezbędne do jego działania są zapisane w zaszyfrowanym bloku konfiguracyjnym. BackDoor.TeamViewerENT.1 zapisuje również pliki i foldery potrzebne do działania TeamViewer’a, razem z kilkoma dodatkowymi plikami.

Jeśli program dla systemu Windows wymaga do swojej pracy załadowania biblioteki dynamicznej, system rozpoczyna wyszukiwanie pliku o takiej nazwie w tym samym katalogu, z którego dany program został uruchomiony, a następnie wyszukiwanie ma miejsce tylko w katalogu systemowym Windows. Twórcy wirusa zdecydowali się skorzystać z tej cechy Windowsów: TeamViewer potrzebuje standardowej biblioteki avicap32.dll, która jest zapisana w jednym z domyślnych katalogów systemowych, jednakże trojan zapisuje złośliwą bibliotekę o takiej samej nazwie w tym samym folderze, w którym zapisany jest oryginalny plik wykonywalny TeamViewer’a i, w rezultacie, Windows ładuje do pamięci tą złośliwą bibliotekę zamiast jej legalnego odpowiednika.

Uruchomiony, BackDoor.TeamViewerENT.1 wyłącza powiadamianie o błędach dla procesu TeamViewer’a, dodaje swoim plikom i plikom programu TeamViewer atrybuty “systemowy”, “ukryty” i “tylko do odczytu”, oraz przechwytuje wywołania funkcji TeamViewer’a i wywołania kilku funkcji systemowych. Jeśli zostanie stwierdzony brak pewnych plików lub komponentów wymaganych do poprawnej pracy TeamViewer’a, trojan pobierze je ze swojego serwera kontrolno-zarządzającego (C&C). Dodatkowo, jeśli BackDoor.TeamViewerENT.1 wykryje uruchomienie Menedżera Zadań Windows lub programu Process Explorer, to trojan zakończy działania procesu TeamViewer’a. Podłączony do serwera C&C, backdoor potrafi wykonywać następujące funkcje:

- Ponownie uruchomić komputer

- Wyłączyć komputer

- Usunąć TeamViewer’a

- Uruchomić ponownie TeamViewer’a

- Uruchomić nasłuchiwanie z użyciem mikrofonu

- Zatrzymać nasłuchiwanie z użyciem mikrofonu

- Zidentyfikować kamerkę www

- Uruchomić podgląd poprzez kamerkę www

- Zatrzymać podgląd poprzez kamerkę www

- Pobrać plik; a następnie zapisać go w folderze tymczasowym i uruchomić go

- Zaktualizować plik konfiguracyjny i plik wykonywalny backdoor’a

- Podłączyć się do określonego zdalnego serwera; a następnie uruchomić polecenie cmd.exe i wykonać przekierowanie wejścia/wyjścia na zdalny serwer

Wykonanie tych komend zapewnia cyberprzestępcom wspaniałe możliwości szpiegowania użytkowników i wykradania ich osobistych informacji. W szczególności wiemy, że twórcy wirusa używali tego trojana do instalowania złośliwych programów należących do rodzin Trojan.Keylogger i Trojan.PWS.Stealer. W toku przeprowadzonego śledztwa analitycy bezpieczeństwa Doctor Web wykryli, że backdoor bierze sobie za cel rezydentów kilku konkretnych krajów i regionów, a ataki przeprowadza w różnym czasie. Przykładowo, w lipcu BackDoor.TeamViewerENT.1 zaatakował komputery użytkowników w Europie, szczególnie w Wielkiej Brytanii i Hiszpanii, a w sierpniu cyberprzestępcy przenieśli swoje zainteresowanie na USA.

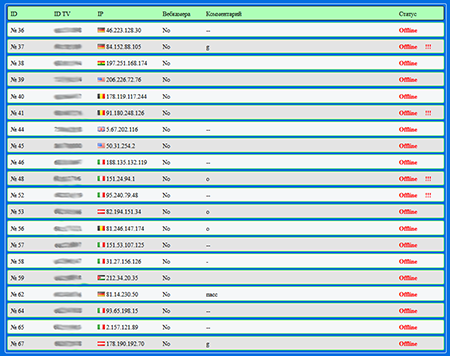

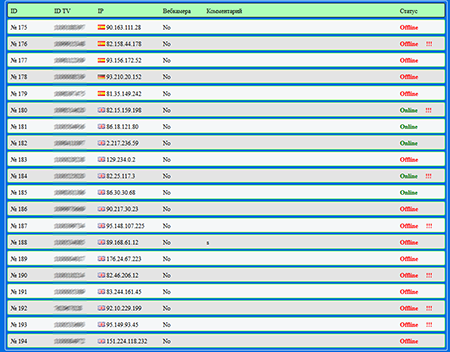

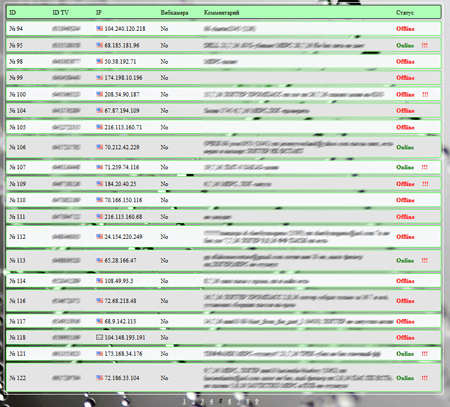

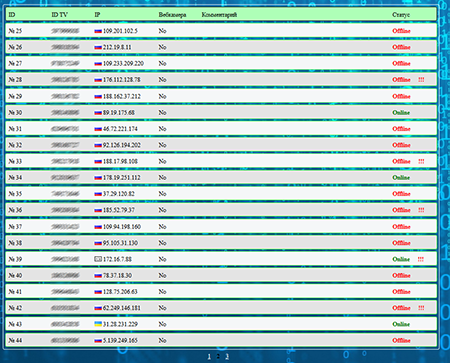

Niemniej jednak dużą liczbę przypadków wywołanych przez tego trojana zarejestrowano również w Rosji:

Specjaliści Doctor Web nadal wnikliwie monitorują poczynania tego trojana i zalecają użytkownikom zachowanie wzmożonej ostrożności i regularne aktualizowanie baz wirusów w używanym oprogramowaniu antywirusowym. Antywirusy Dr.Web z powodzeniem wykrywają i usuwają wirusa BackDoor.TeamViewerENT.1, więc nie stanowi on żadnego zagrożenia dla użytkowników naszego oprogramowania.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments