Doctor Web odkrywa trojana potrafiącego kupować aplikacje w Google Play

Wiadomości o aktywnych zagrożeniach | Hot news | Zagrożenia dla urządzeń mobilnych | All the news | Ostrzeżenia wirusowe

4 sierpnia 2016

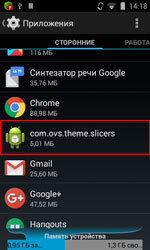

Ten trojan, nazwany Android.Slicer.1.origin, jest zazwyczaj instalowany na urządzeniu przez inne złośliwe programy i realizuje funkcje specyficzne dla popularnych narzędzi serwisowych i oprogramowania typu SEO (Search Engine Optimization). W szczególności, Android.Slicer.1.origin potrafi wyświetlić informacje o zużyciu pamięci RAM i zakończyć pracę uruchomionych procesów. Dodatkowo pozwala na włączanie lub wyłączanie modułów Bluetooth i Wi-Fi. Ten trojan nie tworzy skrótu na ekranie, więc użytkownik nie może samodzielnie uruchomić tej aplikacji.

Mimo że trojan może wyglądać na zupełnie niegroźną aplikację, to realizuje typowe funkcje programu reklamowego. Zatem, gdy Android.Slicer.1.origin zostanie uruchomiony, lub gdy ekran domowy urządzenia zostanie włączony lub wyłączony, lub gdy moduł Wi-Fi zostanie dezaktywowany, trojan przesyła (na serwer kontrolno-zarządzający – C&C) informacje o identyfikatorze IMEI zainfekowanego urządzenia, adresie MAC adaptera Wi-Fi, nazwie producenta urządzenia i o wersji systemu operacyjnego. W rezultacie serwer C&C odpowiada mu następującymi instrukcjami:

- Dodaj skrót do ekranu domowego

- Wyświetl reklamę

- Otwórz strony www z reklamami w przeglądarce lub w aplikacji Google Play

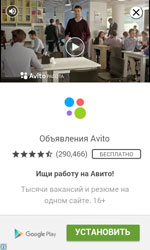

Jednakże, Android.Slicer.1.origin potrafi również instalować określone aplikacje, włączając również i te płatne. W tym celu wykorzystuje kolejnego trojana — Android.Rootkit.40, podobnego do narzędzia SU, używanego do pracy z uprawnieniami root’a. Jeśli Android.Rootkit.40 znajduje się w katalogu /system/bin, Android.Slicer.1.origin może automatycznie kupować i instalować aplikacje z Google Play.

W tym celu, Android.Slicer.1.origin otwiera sekcję jednej z określonych aplikacji i, korzystając z uprawnień root’a Android.Rootkit.40, uruchamia standardowe narzędzie uiautomator. W ten sposób trojan uzyskuje informacje o wszystkich oknach i elementach interfejsu wyświetlonych w danej chwili na ekranie. Następnie Android.Slicer.1.origin przeszukuje je pod kątem informacji o przyciskach posiadających identyfikatory com.android.vending:id/buy_button (przyciski “Kup” i “Instaluj”) i com.android.vending:id/continue_button (“Kontynuuj”), określając położenie ich środków i rozpoczyna naciskanie ich aż do chwili, gdy znikną z ekranu. Dlatego Android.Slicer.1.origin potrafi postępować zgodnie z komendami hakerów w celu automatycznego zakupu prawie każdego płatnego programu i pobrania darmowych wersji aplikacji, a wszystko to bez wiedzy użytkownika.

Niemniej jednak zdolności trojana do skrytego zakupu i instalowania aplikacji są ograniczone. Po pierwsze, Android.Slicer.1.origin używa tylko tych identyfikatorów przycisków które występują w Androidzie w wersji 4.3 i nowszych. Po drugie, Android.Rootkit.40 nie może działać na urządzeniach z włączonym modułem SELinux, np. z Androidem 4.4 i nowszymi. Tym samym, Android.Slicer.1.origin może kupować i pobierać inne programy tylko gdy zainfekowane urządzenie działa pod kontrolą Androida 4.3.

Produkty Dr.Web dla Androida z powodzeniem wykrywają i usuwają wirusa Android.Slicer.1.origin, tym samym ten złośliwy program nie stanowi zagrożenia dla naszych użytkowników.