Doctor Web wykrył pierwszego trojana dla aplikacji księgowych 1C zdolnego do uruchamiania ransomware

Wiadomości o aktywnych zagrożeniach | Hot news | All the news | Ostrzeżenia wirusowe

22 czerwca 2016

Nie ulega wątpliwości, że 1C.Drop.1 jest pierwszym trojanem zanalizowanym przez naszych specjalistów napisanym w języku rosyjskim — będąc bardziej precyzyjnym, w wbudowanym w aplikację 1C językiem używającym do zapisu komend znaków Cyrylicy. Warto zauważyć, że złośliwe pliki dla produktów 1C potrafiące modyfikować lub infekować inne zewnętrzne mechanizmy przetwarzania danych są znane analitykom bezpieczeństwa Doctor Web już od 2005 roku, jednakże tym razem wykryli oni w pełni funkcjonalnego trojana typu dropper zawierającego program ransomware.

Trojan jest dystrybuowany jako załącznik do wiadomości e-mail zatytułowanej “Our BIC code has been changed”:

Greetings! Our BIC code has been changed. Please update your bank classifier. The classifier can be updated automatically in 1C Enterprise 8. File – Open classifier update processor from the attachment. Click YES to update the classifier automatically. Within 1-2 minutes if there is Internet connection.

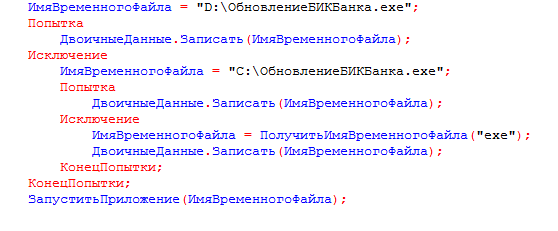

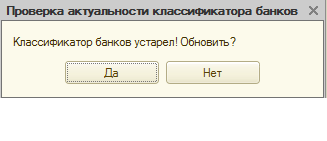

Ta wiadomość e-mail zawiera zewnętrzny moduł przetwarzania danych dla “1C: Enterprise” nazwany ПроверкаАктуальностиКлассификатораБанков.epf. Kod tego modułu jest chroniony hasłem — w ten sposób standardowe metody przeglądania plików nie mogą być użyte do wyświetlenia jego kodu źródłowego. Jeśli użytkownik uruchomi ten plik w trybie 1C:Enterprise, wyświetli się następujące okno:

Naciśnięcie dowolnego przycisku w tym oknie uruchomi trojana 1C.Drop.1. Dodatkowo w programie 1C:Enterprise użytkownik zobaczy następujący obrazek:

Tymczasem trojan rozpoczyna swoją złośliwą aktywność na komputerze. W pierwszym kroku przeszukuje bazę danych aplikacji 1C pod kątem kontrahentów z podanymi adresami e-mail, a następnie wysyła wymienione powyżej wiadomości tekstowe z załączoną do nich swoją kopią. Trojan używa jako adresu nadawcy adresu e-mail określonego w koncie ofiary w aplikacji 1C. Jeśli użytkownik nie określił swojego e-maila, trojan zastępuje go adresem 1cport@mail.ru i załącza plik zewnętrznego modułu przetwarzania danych pod nazwą ОбновитьБИКБанка.epf zawierający w sobie kopię trojana. Jeśli ten plik zostanie uruchomiony w oprogramowaniu 1C, to komputer będzie zaatakowany również i przez trojana ransomware, ale ta kopia 1C.Drop.1 wyśle kontrahentom uszkodzony plik EPF, którego nie da się otworzyć w programie “1C:Enterprise”. 1C.Drop.1 wspiera następujące bazy danych aplikacji 1C:

- Trade Management 11.1

- Trade Management (basic) 11.1

- Trade Management 11.2

- Trade Management (basic) 11.2

- Accounting 3.0

- Accounting (basic) 3.0

- 1C:Comprehensive Automation 2.0

Następnie 1C.Drop.1 wypakowuje, zapisuje i uruchamia trojana ransomware Trojan.Encoder.567, który szyfruje pliki na dyskach i żąda pewnych sum pieniędzy za ich odszyfrowanie. Niestety Doctor Web nie opracował jeszcze metody na odszyfrowanie plików zaatakowanych przez to malware. Tym samym usilnie przestrzegamy przed otwieraniem jakichkolwiek załączników w aplikacji 1C:Enterprise, nawet jeśli zostały one otrzymane ze znanego adresu e-mail.