24 lipca 2017

Doctor Web raportował po raz pierwszy na temat ataku BackDoor.Dande na apteki i firmy farmaceutyczne już w 2011 roku. Ten backdoor wykradał użytkownikom systemów online do zamawiania leków informacje o ich zamówieniach medykamentów. Takie programy są używane w przemyśle farmaceutycznym, więc rozpowszechnianie się złośliwej aplikacji w takim środowisku miało wysoce wyspecjalizowany charakter. W ciągu ostatnich kilku lat nasi specjaliści przebadali tego backdoora i jego metody infekowania komputerów.

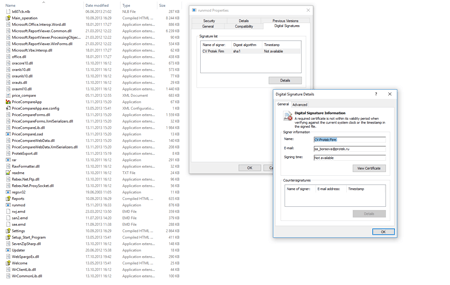

Ostatnie wyniki badań pokazują, że komponent ePrica pobierał i uruchamiał trojana na zaatakowanych systemach. Kierownicy aptek używali tego komponentu oprogramowania do analizy cen leków i wyboru najlepszych dostawców. Ten moduł pobierał instalatora BackDoor.Dande z serwera należącego do “Spargo Tekhnologii”, a następnie tenże instalator uruchamiał backdoora na zaatakowanych komputerach. Dodatkowo, wskazany moduł posiadał podpis cyfrowy “Spargo”.

Dalsza analiza aplikacji pokazała, że komponenty BackDoor.Dande były wbudowane bezpośrednio w jedną z wcześniejszych wersji instalatora aplikacji ePrica, co mogło wskazywać, że system bezpieczeństwa dewelopera tego programu został w poważnym stopniu naruszony. Aplikacja ePrica posiada wtyczki NLB i EMD, będące dynamicznymi bibliotekami DLL zaszyfrowanymi z użyciem klucza prywatnego. Razem z nimi znalazł się instalator backdoora i moduły używane do zbierania informacji o zamówieniach medykamentów. Te moduły pozyskują potrzebne dane z baz danych programów aptecznych. Jeden z tych modułów był używany do kopiowania informacji o zamówieniach produktów farmaceutycznych z baz danych 1C.

Moduł runmod.exe przeprowadza uruchomienie tychże wtyczek. Ma to miejsce w chwili, gdy serwer wydaje mu polecenie odszyfrowania i załadowania ich do pamięci. Następnie kopiują one informacje z bazy danych, które w następnym kroku są wysyłane na zdalny serwer. Wskazany komponent aplikacji jest podpisany certyfikatem “Protek” — grupy firm do której należy “Spargo Tekhnologii”, deweloper aplikacji ePrica.

Godne zauważenia jest to, że nawet po usunięciu programu ePrica, backdoor pozostaje w systemie i kontynuuje szpiegowanie użytkowników. Jest bardzo możliwe, że BackDoor.Dande jest wciąż obecny na komputerach użytkowników którzy usunęli program ePrica.

Instalator w wersji 4.0.14.6, w którym wykryto moduły trojana, został wydany 18 listopada 2013, podczas gdy niektóre pliki backdoora są datowane na rok 2010. Tym samym proceder kopiowania informacji na temat zamówień aptek i firm farmaceutycznych mógł rozpocząć się co najmniej rok wcześniej przed pierwszym wykryciem backdoora.

Więcej szczegółowych informacji o instalatorze programu ePrica zawierającym wirusa BackDoor.Dande można znaleźć w naszej bibliotece wirusów.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments