28 czerwca 2017

Trojan.Encoder.12544 stanowi poważne zagrożenie dla komputerów z systemem Windows. Różne źródła nazywają go modyfikacją trojana znanego jako Petya (Trojan.Ransom.369), jednakże Trojan.Encoder.12544 tylko nieznacznie przypomina wymienionego trojana. Ten złośliwy program zainfekował systemy informacyjne instytucji rządowych, banków i organizacji komercyjnych. Zainfekował również komputery użytkowników w kilku krajach.

Na chwilę obecną wiemy, że trojan zainfekował komputery wykorzystując te same podatności, które wcześniej były użyte przez cyberprzestępców w trakcie ataku wirusem WannaCry. Rozpowszechnianie się Trojan.Encoder.12544 rozpoczęło się rankiem 27 czerwca. Uruchomiony na zaatakowanym komputerze, trojan wyszukuje dostępne komputery w sieci lokalnej, używając kilku metod. Następnie trojan rozpoczyna skanowanie portów 445 i 139. Gdy wykryje maszyny z otwartymi portami, Trojan.Encoder.12544 próbuje zainfekować je poprzez powszechnie znaną podatność protokołu SMB (MS17-10).

W swoim pliku trojan zawiera cztery skompresowane zasoby. Dwa z nich to 32- i 64-bitowe wersje narzędzia Mimikatz, zaprojektowanego do przechwytywania haseł do otwartych sesji Windows. W zależności od długości słowa systemu operacyjnego, trojan rozpakowuje potrzebną wersję narzędzia Mimikatz, zapisuje ją w folderze tymczasowym i uruchamia narzędzie Mimikatz. Trojan.Encoder.12544 używając narzędzia Mimikatz i kilku innych metod uzyskuje listę lokalnych i domenowych użytkowników zautoryzowanych na zainfekowanym komputerze. Następnie trojan wyszukuje foldery sieciowe dostępne do zapisu, próbuje je otworzyć używając otrzymanych danych i zapisuje swoją kopię w tych folderach. Aby zainfekować komputery do których uzyskał dostęp, Trojan.Encoder.12544 wykorzystuje narzędzie PsExec zaprojektowane do zdalnego zarządzania komputerem lub standardowe narzędzie konsoli w celu wywołania obiektów Wmic.exe.

Enkoder sprawdza swoje drugie uruchomienie się korzystając z pliku, który zapisuje w folderze C:\Windows\. Nazwa pliku odpowiada nazwie trojana bez rozszerzenia. Ponieważ nazwa próbki robaka na chwilę jego rozpowszechniania się to perfc.dat, to plik zapobiegający jego uruchomieniu to C:\Windows\perfc. Jednakże, jeśli cyberprzestępcy zmienią oryginalną nazwę trojana, utworzenie pliku C:\Windows\perfc (jak doradza wielu twórców antywirusów) nie zabezpieczy komputera przed infekcją. Dodatkowo trojan sprawdza obecność tego pliku tylko wtedy, jeśli ma wystarczające uprawnienia, aby to zrobić.

Uruchomiony, trojan ustawia swoje uprawnienia, ładuje swoją kopię do pamięci i przekazuję kontrolę swojej kopii. Następnie enkoder nadpisuje swój własny plik “śmieciowymi” danymi i usuwa ten plik. Najpierw Trojan.Encoder.12544 uszkadza VBR (Volume Boot Record) dysku C, a pierwszy sektor dysku jest wypełniany “śmieciowymi” danymi. Następnie enkoder kopiuje oryginalny rekord rozruchowy systemu Windows zaszyfrowany algorytmem XOR w inną część dysku i nadpisuje oryginalny rekord swoim własnym rekordem rozruchowym. Następnie tworzy zadanie ponownego uruchomienia komputera i rozpoczyna szyfrowanie wszystkich plików z następującymi rozszerzeniami: .3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

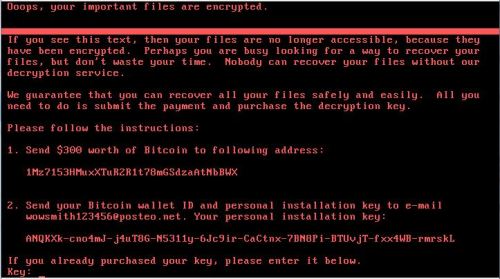

Trojan szyfruje pliki tylko na dyskach twardych. Dane na każdym dysku są szyfrowane w osobnych wątkach. Pliki są szyfrowane z użyciem algorytmu AES-128-CBC; dla każdego dysku tworzony jest oddzielny klucz szyfrujący (cecha charakterystyczna tego trojana, która nie została zauważona przez innych specjalistów). Klucz szyfrujący jest zaszyfrowany z użyciem algorytmu RSA-2048 (inni badacze mówią, że użyto klucza o długości 800-bitów) i zapisany do pliku o nazwie README.TXT w głównym folderze dysku systemowego. Do zaszyfrowanych plików nie jest dodawane dodatkowe rozszerzenie.

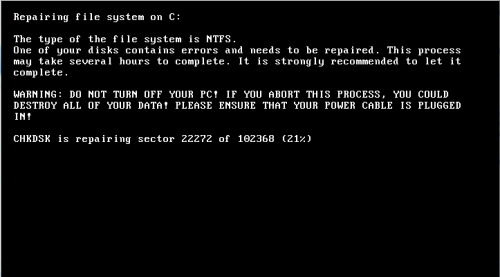

Po ponownym uruchomieniu komputera zgodnie z utworzonym zadaniem, kontrola jest przekazywana do rekordu rozruchowego trojana. Na ekranie zainfekowanego komputera wyświetla on tekst podobny do tekstu standardowego narzędzia CHKDSK.

W międzyczasie Trojan.Encoder.12544 szyfruje MFT (Master File Table). Gdy Trojan.Encoder.12544 zakończy szyfrowanie, wyświetla na ekranie żądanie okupu.

Gdy zobaczysz tekst polecenia CHKDSK podczas uruchamiania systemu natychmiast wyłącz zasilanie komputera. W tym przypadku rekordy rozruchowe będą uszkodzone, ale można je naprawić z użyciem narzędzia do odzyskiwania systemu Windows lub Konsoli Przywracania, jeśli uruchomisz komputer używając dysku instalacyjnego systemu. Zazwyczaj przywrócenie rekordu rozruchowego w Windows 7 i późniejszych wersjach systemu operacyjnego jest możliwe, jeśli na dysku obecna jest ukryta część z krytyczną kopią zapasową danych systemu. Możesz również użyć Dr.Web LiveDisk; utworzyć dysk startowy lub startowy napęd USB, uruchomić system operacyjny z tego startowego nośnika wymiennego, uruchomić Skaner Dr.Web, sprawdzić zainfekowany dysk i wybrać działanie Neutralizuj w odniesieniu do wykrytych zagrożeń.

Zgodnie z niektórymi źródłami, jedyny adres e-mail użyty przez cyberprzestępców którzy użyli Trojan.Encoder.12544 został zablokowany. To dlatego cyberprzestępcy nie mogą skomunikować się ze swoimi ofiarami (na przykład w celu zaoferowania odszyfrowania plików).

Aby uniknąć zainfekowania wirusem Trojan.Encoder.12544, Doctor Web zaleca tworzenie kopii zapasowych wszystkich krytycznych danych na niezależnym przenośnym nośniku danych i używanie funkcji Zapobiegania Utracie Danych w Dr.Web Security Space. Dodatkowo zaleca się zainstalowanie wszystkich aktualizacji bezpieczeństwa dla Twojego systemu operacyjnego. Tymczasem specjaliści Doctor Web kontynuują badanie enkodera Trojan.Encoder.12544.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments