25 maja 2017

Analitycy bezpieczeństwa Doctor Web zarejestrowali pierwszy atak tego trojana z rodziny Linux.LuaBot już w grudniu 2016. Wszystkie wersje tego trojana zostały napisane w języku skryptowym Lua. Od listopada 2016, trojan był ciągle rozwijany, a nowe wersje Linux.LuaBot pojawiały się regularnie. Linux.LuaBot jest zestawem 31 skryptów Lua i dwóch dodatkowych modułów, a każdy z nich realizuje swoje własne funkcje. Trojan infekuje urządzenia oparte o następujące architektury: Intel x86 (i Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 i M68k — innymi słowy nie tylko komputery, ale również szerokie spektrum routerów, dekoderów TV, macierzy sieciowych, kamer IP i innych urządzeń typu “smart”. Warto zauważyć, że specjalistom Doctor Web nie udało się wykryć „na wolności” próbek trojana stworzonych dla architektury SPARC: infekujący system trojan potrafi rozpoznać maszynę SPARC, ale nie wykryto rzeczywistych, istniejących modułów dla tej architektury.

Wszystkie skrypty zawarte w Linux.LuaBot są niezależne. Trojan generuje listę adresów IP do zaatakowania, a następnie próbuje podłączyć się do zdalnych urządzeń z użyciem tej listy i zalogować się z użyciem metody brute-force korzystając ze specjalnego słownika. Skrypty używane przez trojana do zhakowania węzłów sieci wiedzą, jak określić architekturę atakowanego urządzenia i, co więcej, mają specjalny mechanizm wykrywania tzw. “honeypots” — pełniących rolę przynęty serwerów używanych do oszukiwania cyberprzestępców. Analitycy bezpieczeństwa IT używają “honeypots” do przebadania metod ataku i technik stosowanych przez cyberprzestępców. Dodatkowo ataki są przeprowadzane poprzez protokoły Telnet i SSH — za działanie tych protokołów odpowiedzialny jest oddzielny skrypt Lua. Jeśli dostęp do urządzenia zostanie uzyskany, złośliwy skrypt instaluje na nim odpowiednią do architektury wersję Linux.LuaBot. W trakcie ataku z użyciem protokołu Telnet na zaatakowane urządzenie ładowany jest mały moduł, który uruchamia pobieranie aktualnego trojana. Gdy urządzenie jest atakowane poprzez protokół SSH, trojan jest ładowany bezpośrednio.

Jeden z modułów Linux.LuaBot to w pełni funkcjonalny serwer www obsługujący protokół HTTP. Serwer potrafi zapisać aplikację na zainfekowanym urządzeniu i uruchomić ją, przesłać na żądanie plik ze swojego katalogu i współdzielić informacje o wersji trojana. Warto zauważyć, że majowa wersja Linux.LuaBot zatraciła funkcję przesyłania danych o zainfekowanych przez nią urządzeniach.

Linux.LuaBot komunikuje się z serwerem kontrolno-zarządzającym (C&C) poprzez protokół HTTP, a wszystkie przesyłane przez niego informacje są szyfrowane. Sieć P2P oparta na protokole Bittorent DHT, tym samym protokole który jest wykorzystywany w zwykłych sieciach torrentowych, jest używana do wyszukiwania nowych plików konfiguracyjnych i modułów. Za tą funkcję odpowiada kolejny skrypt. Dodatkowo do weryfikacji autentyczności otrzymywanych i wysyłanych wiadomości wykorzystywany jest podpis cyfrowy. Jeśli sieć P2P jest niedostępna, to w celu aktualizacji Linux.LuaBot oddzielny skrypt używa innych zainfekowanych węzłów, ładując swoje pliki na atakowane urządzenia zgodnie z odebranym wcześniej specjalnym żądaniem. Ten skrypt był używany tylko we wczesnych wersjach tego trojana.

Główne niebezpieczeństwo niesione przez Linux.LuaBot dla użytkowników urządzeń z systemem Linux wynika z faktu, że ten trojan jest, w rzeczywistości, backdoorem; innymi słowy wykonuje on polecenia wydawane przez cyberprzestępców. Dodatkowo, wcześniejsze wersje tego złośliwego programu uruchamiały na zaatakowanych urządzeniach serwery proxy. Cyberprzestępcy używali tych serwerów do maskowania swojej aktywności online.

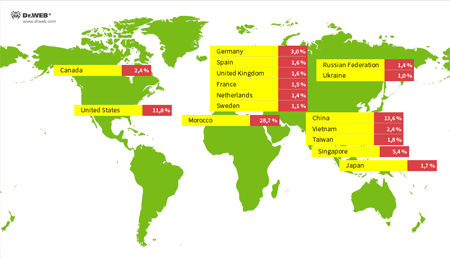

Specjaliści Doctor Web zebrali statystyki dotyczące unikalnych adresów IP urządzeń zainfekowanych przez Linux.LuaBot. Poniższy obrazek przedstawia informacje na temat geograficznego rozmieszczenia tychże adresów IP.

Analitycy bezpieczeństwa Doctor Web zaznajomili się z kilkoma modyfikacjami Linux.LuaBot, które różnią się między sobą pod względem oferowanego zestawu funkcji i cech architektury. Antywirus Dr.Web wykrywa wszystkie obecnie istniejące próbki Linux.LuaBot.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments