13 kwietnia 2017

Masowe wysyłki złośliwych załączników są jedną z najpopularniejszych metod dystrybucji trojanów. Cyberprzestępcy próbują skomponować wiadomość w taki sposób, żeby jej odbiorcy otworzyli załączony plik, który następnie zainfekuje ich komputery.

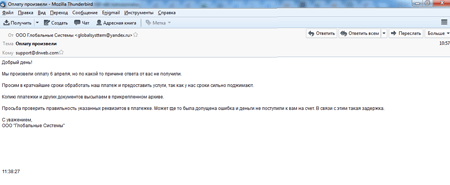

W ciągu ostatnich kilku dni wiadomości e-mail z nagłówkiem tematu “Wezwanie do zapłaty” były dystrybuowane w imieniu pewnej firmy o nazwie LLC Globalniye Sistemy (“Systemy Globalne Sp. z o.o.”). Listy te zawierały następujący tekst (zachowano pisownię oryginału):

Good day!

We made the payment on April, 6, but for some reason we haven’t received an answer from you.

We hereby request to process the payment as soon as possible and provide the services because time is an issue for us.

The copy of the billing statement and other documents are in the attached archive.

Please, check the details of the billing statement. Perhaps there has been a mistake that caused the failure in delivery of our payment. It could be the reason for the delay.

Yours faithfully,

LLC Globalniye Sistemy

Do wiadomości email było dołączone archiwum o nazwie “Billing from LLC Globalniye Sistemy April 6 2017.JPG.zip” o rozmiarze ponad 4 MB. Zawiera ono plik wykonywalny o rozszerzeniu .JPG[kilkadziesiąt spacji].exe, który został dodany do bazy wirusów Dr.Web pod nazwą Trojan.MulDrop7.24844. Jeśli użytkownik spróbuje otworzyć ten “obrazek”, to dojdzie do uruchomienia złośliwego programu.

Aplikacja to spakowany kontener stworzony z wykorzystaniem możliwości języka Autoit. Podczas uruchomienia program sprawdza, czy został uruchomiony jako jedyna kopia, a następnie zapisuje na dysku bibliotekę mającą na celu ominięcie mechanizmów Kontroli Kont Użytkownika (User Accounts Control - UAC) w 32- i 64-bitowych wersjach Windows i kilka innych plików. Następnie Trojan.MulDrop7.24844 rejestruje się w mechanizmie autorun: w Windows XP — modyfikując rejestr systemowy; w nowszych wersjach Windows — używając Harmonogramu zadań. Trojan próbuje także pozyskać do pliku tekstowego hasła zapamiętane w przeglądarkach Google Chrome i Mozilla Firefox.

Jeden z komponentów uruchomionych na zainfekowanych komputerach przez wirusa Trojan.MulDrop7.24844 jest aplikacją do zdalnej administracji. Antywirusy Dr.Web wykrywają ją jako Program.RemoteAdmin.753.

Inny komponent trojana, xservice.bin, będący również zaszyfrowanym kontenerem Autoit, wypakowuje na dysk dwa pliki wykonywalne. Te programy to 32- i 64-bitowe wersje narzędzia Mimikatz, zaprojektowanego do przechwytywania haseł do otwartych sesji Windows. Moduł xservice.bin może być również uruchamiany z różnymi parametrami (kluczami). Mają one wpływ na działania wykonywane przez ten plik na zainfekowanych komputerach.

| klucz | Opis |

|---|---|

| -help | Wyświetla możliwe do użycia klucze (informacje pomocy są wyświetlane z użyciem nieznanego kodowania) |

| -screen | Wykonuje zrzut ekranu, zapisuje go do pliku nazwanego jako Screen(<GODZINA>_<MINUTY>).jpg (<GODZINA>_<MINUTY> są określane przez bieżący czas) i ustawia atrybuty pliku na “ukryty” i “systemowy” |

| -wallpaper <ścieżka> | Zmienia tapetę pulpitu na wskazaną w parametrze <ścieżka> |

| -opencd | Otwiera napęd CD |

| -closecd | Zamyka napęd CD |

| -offdesktop | Wypisuje na konsoli następujący tekst: “Not working =(” |

| -ondesktop | Wypisuje na konsoli następujący tekst: “Not working =(” |

| -rdp | Uruchamia RDP (spójrz niżej) |

| -getip | Uzyskuje adres IP zainfekowanego komputera używając następującej strony http://ident.me/ |

| -msg <type> <title> <msg> | Tworzy okienko dialogowe o zadanym typie (err, notice, qst, inf) z określonym nagłówkiem i tekstem |

| -banurl <url> | Dodaje do pliku %windir%\System32\drivers\etc\hosts następujący ciąg znaków: “127.0.0.1 <url>”, gdzie <url> jest argumentem komendy |

Ta aplikacja aktywuje również moduł typu keylogger, który zapisuje do pliku każdą informację na temat klawiszy naciskanych przez użytkownika. W momencie swojego uruchomienia wykonuje również zrzut ekranu.

Trojan zapewnia przestępcom dostęp do zainfekowanego urządzenia z użyciem protokołu RDP (Remote Desktop Protocol). W tym celu pobiera z serwera Github program nazwany Rdpwrap i instaluje go z parametrami, które pozwalają mu na uruchomienie się w tle. Antywirusy Dr.Web wykrywają go jako Program.Rdpwrap. Następnie Trojan.MulDrop7.24844 próbuje za pomocą zapisanego wcześniej na dysku narzędzia Mimikatz uzyskać hasło do bieżącego konta użytkownika. To hasło jest zapisywane w rejestrze systemowym i jest następnie używane do komunikowania się z zainfekowanym komputerem. W rezultacie zestawienia tego połączenia cyberprzestępcy mogą uzyskać pełną kontrolę nad zaatakowanym komputerem.

Sygnatura wirusa Trojan.MulDrop7.24844 znajduje się już w bazie wirusów Dr.Web i jest on z powodzeniem wykrywany i usuwany przez produkty antywirusowe Doctor Web. Analitycy bezpieczeństwa Doctor Web chcą jednak ostrzec użytkowników Microsoft Windows, aby zachowali czujność i zaniechali otwierania podejrzanych plików załączonych do wiadomości email.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments