20 stycznia 2017

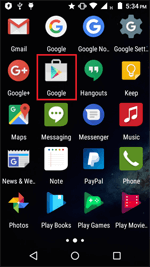

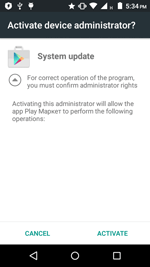

Twórcy wirusa opublikowali kod źródłowy nowej złośliwej aplikacji raptem miesiąc temu, ale analitycy bezpieczeństwa Doctor Web już wykryli trojana bankowego dla Androida stworzonego z użyciem informacji opublikowanych przez cyberprzestępców. Ten trojan, nazwany Android.BankBot.149.origin, jest dystrybuowany pod płaszczykiem niegroźnych programów. Gdy użytkownik smartfona lub tabletu instaluje i uruchamia Android.BankBot.149.origin, trojan bankowy zachęca użytkownika do udzielenia mu uprawnień administracyjnych, aby w ten sposób utrudnić swoje usunięcie z systemu. Następnie ukrywa sam siebie przed użytkownikiem usuwając swój skrót z ekranu domowego.

Potem Android.BankBot.149.origin łączy się z serwerem kontrolno-zarządzającym (C&C) i oczekuje na instrukcje. Trojan potrafi wykonywać następujące działania:

- Wysyłanie wiadomości SMS;

- Przechwytywanie wiadomości SMS;

- Żądanie uprawnień administracyjnych;

- Wysyłanie żądań USSD;

- Pozyskiwanie wszystkich numerów telefonicznych z listy kontaktów;

- Wysyłanie wiadomości SMS zawierających tekst określony w komendzie na wszystkie numery z listy kontaktów;

- Śledzenie położenia geograficznego urządzenia poprzez satelity GPS;

- Żądanie dodatkowych uprawnień na urządzeniach używających najnowszych wersji Androida do wysyłania wiadomości SMS, wykonywania połączeń, oraz dostępu do listy kontaktów i odbiornika GPS;

- Odbieranie pliku wykonywalnego zawierającego listę zaatakowanych aplikacji bankowych;

- Wyświetlanie okienek phishingowych.

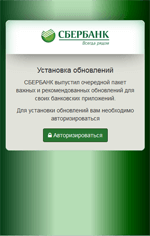

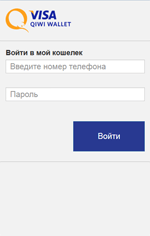

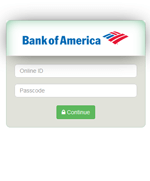

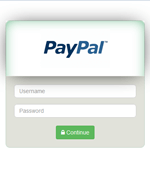

Tak jak wiele innych trojanów bankowych dla Androida, Android.BankBot.149.origin wykrada poufne informacje użytkownika śledząc uruchamianie aplikacji do bankowości online i oprogramowania do obsługi systemów płatności. Próbka przebadana przez analityków bezpieczeństwa Doctor Web kontroluje ponad trzydzieści takich programów. Gdy Android.BankBot.149.origin wykryje uruchomienie dowolnej z wymienionych aplikacji, ładuje powiązany z nią formularz phishingowy w celu uzyskania informacji o loginie i haśle dostępu do konta bankowego użytkownika i wyświetla go na wierzchu atakowanej aplikacji.

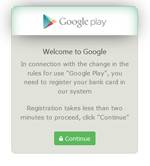

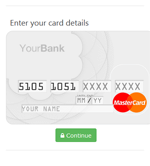

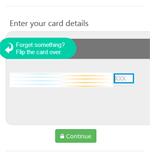

Trojan wykrada nie tylko poświadczenia logowania do bankowości mobilnej, ale również informacje na temat karty bankowej należącej do posiadacza zaatakowanego urządzenia. W tym celu Android.BankBot.149.origin śledzi uruchamianie takich popularnych aplikacji jak Facebook, Viber, Youtube, WhatsApp, Uber, Snapchat, WeChat, imo, Instagram, Twitter i Sklep Play i wyświetla phishingowe okienka dialogowe przypominające te, które są używane do dokonywania zakupów w Google Play.

Gdy nadejdzie wiadomość SMS, trojan wyłącza wszystkie dźwięki i wibracje, wysyła zawartość wiadomości do cyberprzestępców i próbuje usunąć oryginalne wiadomości z listy przychodzących SMS ów. W rezultacie użytkownik może przeoczyć nie tylko powiadomienia od banku mówiące o nieplanowanych transakcjach, ale również i inne wiadomości przychodzące.

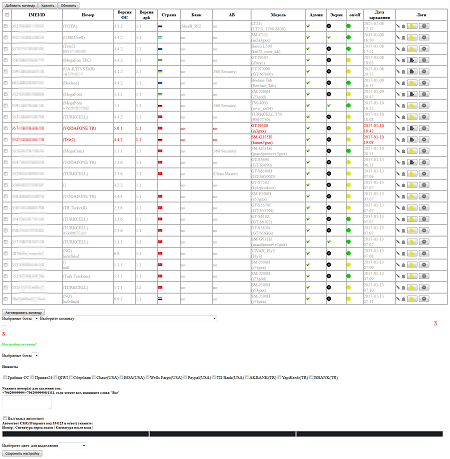

Android.BankBot.149.origin ładuje wszystkie wykradzione dane na serwer C&C i staje się dostępny w panelu administracyjnym. Pozwala to cyberprzestępcom nie tylko na pozyskiwanie informacji leżących w kręgu ich zainteresowań, ale i na kontrolowanie złośliwej aplikacji.

Ogólnie mówiąc, możliwości tego trojana są całkiem typowe jak dla reprezentanta nowoczesnych trojanów bankowych dla Androida. Jednakże, jako że cyberprzestępcy stworzyli go na podstawie publicznie dostępnych informacji, to możemy przypuszczać, że w najbliższym czasie pojawi się wiele trojanów podobnych do opisywanego wirusa. Dr.Web dla Androida z powodzeniem wykrywa Android.BankBot.149.origin, tym samym ten złośliwy program nie stanowi zagrożenia dla naszych użytkowników.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments