30 grudnia 2016

W 2016 roku użytkownicy Androida znów musieli zmierzyć się z dużą ilością zagrożeń wywołanych przez malware. W ciągu poprzednich dwunastu miesięcy cyberprzestępcy rozpowszechniali trojany bankowe, jeden z nich zdołał zainfekować prawie 40000 smartfonów i tabletów na całym świecie. Wykryto nowe złośliwe programy — były one preinstalowane przez cyberprzestępców w oryginalnym, fabrycznym firmware wielu modeli urządzeń z Androidem. Pojawiły się trojany dla Androida potrafiące wstrzykiwać swój kod w inne działające procesy lub infekować biblioteki systemowe. Dodatkowo wiele nowych złośliwych aplikacji znalazło sposób na dostanie się do oficjalnego sklepu Google Play. Ponadto cyberprzestępcy dystrybuowali trojany które w agresywny sposób wyświetlały denerwujące reklamy, próbowały pozyskać uprawnienia root’a i w skrycie instalowały różne oprogramowanie.

GŁÓWNE TRENDY ROKU

- Wzrost liczby złośliwych i niepożądanych programów reklamowych w skrycie pobierających i instalujących inne oprogramowanie.

- Pojawienie się nowych trojanów dla Androida infekujących procesy i biblioteki systemowe.

- Wykrycie nowych, preinstalowanych trojanów.

- Wzrastająca liczba trojanów bankowych dla Androida powiązana ze wzrastającą liczbą ataków na klientów banków w różnych krajach.

- Wykrycie nowych trojanów w sklepie Google Play.

- Wykrycie nowych złośliwych i niepożądanych aplikacji dla iOS.

Najpopularniejsze malware dla urządzeń mobilnych

Android wciąż pozostaje najpopularniejszym na świecie mobilnym systemem operacyjnym używanym na ogromnej liczbie nowoczesnych urządzeń mobilnych. W 2016 roku cyberprzestępcy jeszcze raz wymierzyli swoje ataki przede wszystkim w użytkowników smartfonów i tabletów z Androidem. Większość złośliwych i niepożądanych programów, którymi cyberprzestępcy infekowali urządzenia z Androidem, była używana jako sposób na generowanie nielegalnych dochodów. Zainteresowanie cyberprzestępców trojanami wysyłającymi wiadomości SMS, co do niedawna było jedną z ulubionych metod działania złoczyńców, kontynuowało swój spadek, za to malware używające innych sposobów na zarabianie pieniędzy stało się głównym źródłem dochodów cyberprzestępców. Ten trend był również obserwowany w 2015 roku.

Bardzo rozpowszechniły się trojany w agresywny sposób wyświetlające reklamy. Wyświetlają one bannery na wierzchu uruchomionych aplikacji, umieszczają wiadomości w pasku powiadomień, tworzą skróty na ekranie domowym systemu operacyjnego, otwierają strony www lub strony sklepu Google Play predefiniowane przez twórców trojana.

Innym popularnym sposobem pośród cyberprzestępców na generowanie dochodów jest użycie trojanów do pobierania i instalowania oprogramowania na urządzeniach użytkowników bez ich wiedzy i zgody, gdy przestępcy za każdą pomyślną instalację otrzymują swego rodzaju prowizję. W celu umożliwienia pracy bez możliwości wykrycia wiele z tych złośliwych programów próbuje uzyskać na urządzeniu uprawnienia root’a i skopiować się do katalogu systemowego. Niektóre z tych trojanów, zdolne do skrytego instalowania innego oprogramowania są nawet preinstalowane przez cyberprzestępców w oryginalnym firmware producenta różnych modeli urządzeń mobilnych. Dodatkowo pojawiły się trojany infekujące procesy aplikacji systemowych, dzięki czemu pozyskują one podniesione uprawnienia i mogą w ukryciu instalować oprogramowanie na zaatakowanym urządzeniu. Takie złośliwe programy były wykryte w lutym 2016. Później, w grudniu, analitycy wirusów Doctor Web przebadali nowe wersje tych trojanów zdolne do infekowania nie tylko procesów systemowych, ale i bibliotek systemu Android.

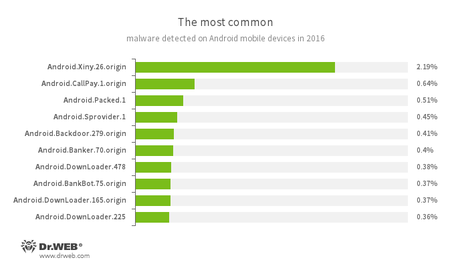

Na podstawie statystyk zagrożeń wykrytych przez produkty Dr.Web dla Androida, najczęściej wykrywanym na tabletach i smartfonach z Androidem trojanem w 2016 roku był Android.Xiny.26.origin, który używając exploitów próbował uzyskać na zainfekowanym urządzeniu uprawnienia root’a, a następnie pobierał i instalował różne oprogramowanie bez wiedzy i zgody użytkownika. Oprócz tego był też zdolny do wyświetlania reklam. Drugie miejsce zajął trojan Android.Callpay.1.origin. Dawał on właścicielom urządzeń z Androidem dostęp do materiałów erotycznych, ale w zamian w sekrecie wykonywał połączenia telefoniczne na numery premium. Trzecie miejsce pod względem liczby detekcji zajęły trojany nazwane w ramach produktów antywirusowych Dr.Web dla Androida jako Android.Packed.1. Te złośliwe aplikacje są chronione za pomocą oprogramowania pakującego i potrafią wykonywać szerokie spektrum złośliwych działań.

- Android.Sprovider.1

Trojan pobierający i instalujący różne aplikacje. Dodatkowo potrafi wyświetlać reklamy - Android.Backdoor.279.origin

Wielozadaniowy backdoor dla Androida odbierający instrukcje z serwera i potrafiący wykonywać szeroki zakres zadań - Android.Banker.70.origin

Reprezentant trojanów bankowych wykradający prywatne informacje i pieniądze z kont bankowych użytkownika. - Android.DownLoader

Rodzina trojanów pobierających i instalujących na urządzeniach mobilnych inne złośliwe aplikacje. - Android.BankBot.75.origin

Reprezentant rodziny trojanów bankowych zaprojektowanych do wykradania prywatnych informacji i pieniędzy z kont bankowych użytkownika.

Te statystyki pokazują, że trojany reklamowe i trojany typu downloader były najszerzej rozpowszechnionymi złośliwymi programami wykrytymi w 2016 roku.

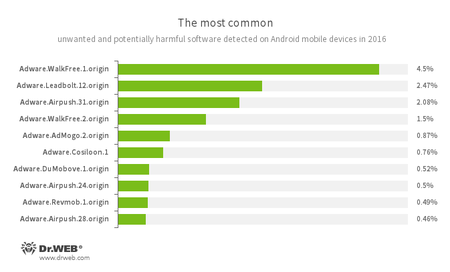

Taka sama sytuacja została ukazana przez statystyki wykrywania niepożądanych i potencjalnie niebezpiecznych programów. W 2016 roku urządzenia z Androidem były atakowane przez niepożądane aplikacje i wtyczki reklamowe. Pierwsze miejsce zajął program reklamowy Adware.WalkFree.1.origin, drugie Adware.Leadbolt.12.origin, a trzecie Adware.Airpush.31.origin. Poniższy diagram pokazuje 10 najczęściej wykrywanych niepożądanych aplikacji wykrytych na urządzeniach mobilnych w 2016 roku:

- Adware.AdMogo.2.origin

- Adware.Cosiloon.1

- Adware.DuMobove.1

- Adware.Revmob.1.origin

Niepożądany moduł programowy wbudowywany w aplikacje dla Androida i odpowiedzialny za wyświetlanie na urządzeniach mobilnych denerwujących reklam.

Większość wtyczek reklamowych dla Androida wyświetla bannery, wyskakujące okienka i wiadomości na pasku statusowym, jednakże wiele z nich potrafi również pobierać aplikacje i zachęcać użytkownika do ich zainstalowania.

Sądząc na podstawie powyższych danych możemy zaryzykować stwierdzenie, że w przyszłym roku trojany reklamowe oraz niepożądane aplikacje wyświetlające reklamy i w skrycie instalujące inne programy staną się o wiele bardziej popularne wśród cyberprzestępców.

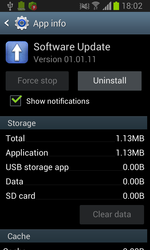

Trojany preinstalowane w firmware

Złośliwe programy wbudowane w firmware urządzeń mobilnych z Androidem zazwyczaj posiadają uprawnienia systemowe i potrafią realizować szerokie spektrum funkcji bez wiedzy użytkownika — na przykład potrafią w skrycie pobierać, instalować i usuwać aplikacje. W 2016 roku specjaliści Doctor Web zarejestrowali kilka przypadków wywołanych przez te trojany. W połowie stycznia wykryto, że firmware jednego z popularnych urządzeń z Androidem zawierało wirusa Android.Cooee.1. Android.Cooee.1 był wbudowany w interfejs graficzny urządzenia i był zaprojektowany do wyświetlania reklam. Co więcej, był zdolny do pobierania i uruchamiania innych aplikacji, włączając te złośliwe.

W marcu specjaliści Doctor Web przebadali wirusa Android.Gmobi.1, złośliwy program dla Androida który został wykryty w takich aplikacjach w Google Play jak TrendMicro Dr.Safety, TrendMicro Dr.Booster i Asus WebStorage, oraz był preinstalowany w kilkudziesięciu urządzeniach mobilnych. Ten trojan to specjalizowana platforma programowa SDK (Software Development Kit), używana zazwyczaj przez producentów urządzeń mobilnych lub przez deweloperów oprogramowania.

Ta platforma pozwalała na zdalną aktualizację systemu operacyjnego i na zbieranie danych do analizy. Pokazywała również różne powiadomienia i była używana jako mobilny system płatności online. Jednakże potrafiła również przeprowadzać pewne złośliwe działania. Przykładowo, Android.Gmobi.1 wyświetlał reklamy, tworzył skróty na ekranie domowym, otwierał różne strony www w przeglądarce i w Google Play, pobierał, instalował i uruchamiał inne oprogramowanie. Dodatkowo wysyłał prywatne informacje na serwer kontrolno-zarządzający.

W listopadzie analitycy bezpieczeństwa Doctor Web wykryli trojana Android.Spy.332.origin, który początkowo był niegroźnym programem systemowym do aktualizacji firmware, jednak nowa wersja tego programu zaczęła realizować kilka złośliwych funkcji. Android.Spy.332.origin w skrycie pobierał, instalował i usuwał aplikacje, wykonywał komendy powłoki i wysyłał na serwer kontrolno-zarządzający prywatne informacje użytkownika, włączając dane z wiadomości SMS, numery połączeń telefonicznych i informacje o urządzeniu mobilnym. Wkrótce po tym, jak massmedia poinformowały użytkowników o tym trojanie, pojawiła się aktualizacja systemu operacyjnego zaatakowanych urządzeń.

Z przyczyny wbudowywania trojanów i innych niepożądanych aplikacji w katalog systemowy Androida, co pozwala twórcom wirusów na dokonywanie dowolnych złośliwych działań, jest prawdopodobne, że firmware niektórych modeli urządzeń mobilnych znów będzie infekowane złośliwymi programami.

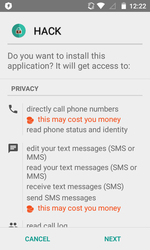

Trojany w Google Play

Pomimo faktu, że Google Play jest oficjalnym i pewnym źródłem oprogramowania dla Androida, to różne trojany mogą wciąż być, od czasu do czasu, wykrywane w aplikacjach w Google Play. Mijający rok odznaczył się pojawieniem się licznych takich przypadków — na przykład wirus Android.Click.47.origin został wykryty wbudowany w rzekomo niegroźne aplikacje. Uruchomiony Android.Click.47.origin pobiera listę stron www z serwera kontrolno-zarządzającego i ukrywa listę w systemie. Następnie trojan automatycznie otwiera wszystkie reklamowe linki zawarte w tych stronach www, „naciskając” bannery i inne interaktywne elementy stron i generując w ten sposób dochody cyberprzestępcom.

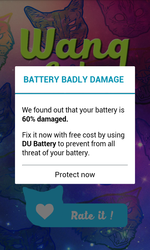

W marcu specjaliści Doctor Web wykryli w Google Play wirusa Android.Spy.277.origin. Ten trojan został wbudowany w ponad 100 aplikacji. Trojan wysyłał szczegółowe informacje o urządzeniu mobilnym użytkownika i wyświetlał reklamy. Przerażał również użytkowników komunikatem mówiącym o tym, że bateria urządzenia uległa uszkodzeniu. Aby naprawić baterię, użytkownik był zachęcany do zainstalowania kilku aplikacji. Dodatkowo, Android.Spy.277.origin wyświetlał reklamy na pasku statusowym i tworzył na ekranie domowym skróty prowadzące do paru aplikacji w Google Play.

Później, w kwietniu, analitycy bezpieczeństwa Doctor Web wykryli podobnego trojana — Android.Click.95 — który był preinstalowany w ponad 190 aplikacjach. Trojan sprawdzał, czy aplikacja określona przez trojana znajduje się na urządzeniu. Jeśli aplikacja nie została wykryta, Android.Click.95 otwierał fałszywą stronę www zachęcającą użytkownika do wybrania innej przeglądarki, ponieważ aktualnie używana była rzekomo niebezpieczna w użytkowaniu, lub trojan wyświetlał inne fałszywe ostrzeżenie, na przykład, mówiące o uszkodzeniu baterii. Aby rozwiązać te problemy, użytkownik był zachęcany do zainstalowania paru aplikacji.

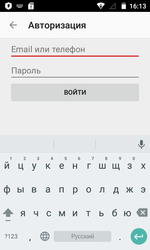

W czerwcu wykryto w Google Play trojana Android.PWS.Vk.3. Pozwalał on na słuchanie muzyki w serwisie VK, wykradając poświadczenia logowania użytkownika z jego profilu w serwisie VK i wysyłając je do cyberprzestępców.

Później, w tym samym miesiącu, Doctor Web opublikował artykuł o wirusie Android.Valeriy.1.origin. Ten trojan był zdolny do ładowania podejrzanych stron www i wyświetlania ich jako reklamy w celu uzyskania numeru telefonu użytkownika i zapisania go do płatnych usług sieciowych. Wtedy pewne opłaty za subskrypcję każdego dnia obciążały mobilne konto użytkownika. Android.Valeriy.1.origin przechwytywał i blokował wszystkie przychodzące wiadomości z potwierdzeniami. W rezultacie, ofiary nie miały pojęcia o tym, że zostały zapisane do pewnych, kosztownych usług. Dodatkowo trojan potrafi “naciskać” na reklamy, otwierać linki i pobierać niepożądane aplikacje, włączając te złośliwe.

W lipcu wykryto w Google Play kolejnego trojana — Android.Spy.305.origin. Trojan był wbudowany w ponad 150 aplikacji. Jego głównym celem było wyświetlanie denerwujących reklam, jednak potrafił również wysyłać do twórców wirusa prywatne informacje użytkownika.

Inny trojan, wykryty we wrześniu, to Android.SockBot.1. Po zainstalowaniu Android.SockBot.1 w skrycie podłącza się do Internetu i przekształca urządzenie mobilne w serwer proxy. Ta technika pozwala cyberprzestępcom na anonimowe łączenie się do zdalnych komputerów i innych maszyn posiadających połączenie z Internetem. Dodatkowo potrafi przechwytywać i przekierowywać ruch sieciowy, wykradać prywatne informacje użytkowników i przeprowadzać ataki DDoS na serwery www.

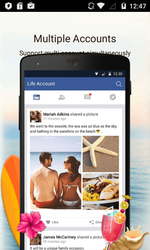

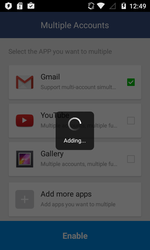

Ten rok odznaczył się pojawieniem się wirusa Android.MulDrop.924, na temat którego Doctor Web opublikował artykuł w listopadzie. Pozwalał on użytkownikom urządzeń mobilnych na równoległe używanie wielu kont użytkownika.

Część jego funkcjonalności była zlokalizowana w dwóch pomocniczych modułach, które były zaszyfrowane i ukryte wewnątrz obrazka PNG w katalogu z zasobami wirusa Android.MulDrop.924. Jeden z tych komponentów wykonywał nie tylko niegroźne funkcje, ale również zawierał kilka wtyczek reklamowych używanych przez autorów trojana do generowania dochodów. Złośliwy moduł Android.DownLoader.451.origin był jednym z nich — w skrycie pobierał on aplikacje i zapraszał użytkowników do ich zainstalowania. Dodatkowo potrafił wyświetlać reklamy na pasku statusowym urządzenia.

Pomimo faktu, że Google próbuje zapobiec rozpowszechnianiu się trojanów w Google Play, to ten sklep z aplikacjami wciąż może zawierać złośliwe aplikacje. Twórcy wirusów ciągle szukają różnych sposobów ominięcia wszystkich mechanizmów zabezpieczających, więc nowe zainfekowane aplikacje mogą być wykrywane w Google Play również i w przyszłym roku.

Trojany bankowe

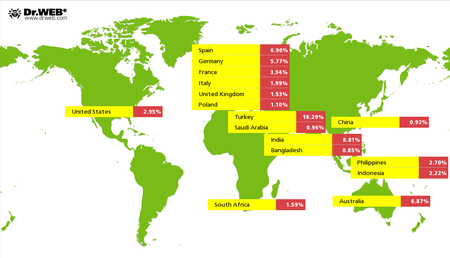

Coraz więcej posiadaczy urządzeń z Androidem używa swoich smartfonów i tabletów do dostępu do usług bankowości online. Z tej przyczyny cyberprzestępcy kontynuują poprawianie trojanów bankowych i zwiększają liczbę ataków na klientów banków, próbując wykradać pieniądze z kont użytkowników w dziesiątkach krajów. W 2016 roku produkty antywirusowe Dr.Web dla Androida wykryły ponad 2100000 przypadków w których to malware infiltrowało urządzenia z Androidem, co stanowi wzrost o 138% w stosunku do poprzedniego roku.

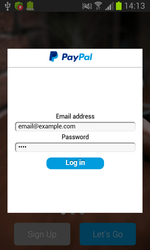

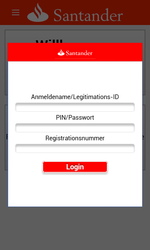

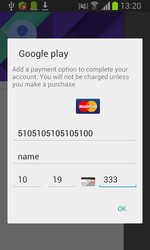

Ważną okolicznością która pojawiła się w tym roku jest dystrybucja trojanów bankowych dla Androida poprzez platformę reklamową Google AdSense. Gdy użytkownicy smartfonów lub tabletów używali przeglądarki Chrome do odwiedzenia strony www zawierającej reklamę stworzoną przez cyberprzestępców, pliki APK trojana były automatycznie pobierane na urządzenia. Wykorzystując tą podatność przez kilka miesięcy cyberprzestępcy aktywnie dystrybuowali takie trojany bankowe jak Android.Banker.70.origin i Android.BankBot.75.origin. Później Google wydało aktualizację dla przeglądarki Chrome, która usunęła ten problem.

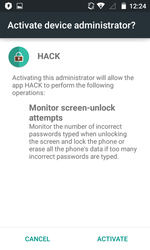

Pośród trojanów bankowych dystrybuowanych w 2016 roku znalazł się też Android.SmsSpy.88.origin — Doctor Web raportował o tym malware w maju. Ten złośliwy program jest znany już od 2014 roku, ale cyberprzestępcy wciąż aktywnie rozwijają to zagrożenie. Android.SmsSpy.88.origin wykrada loginy i hasła z kont użytkownika używanych do bankowości online wyświetlając fałszywe okienko autentykacyjne na wierzchu oryginalnej aplikacji do bankowości online uruchomionej przez użytkownika. Cyberprzestępcy potrafią tworzyć takie okienka dialogowe dla dowolnej aplikacji, więc trojan potrafi atakować klientów banków na całym świecie. Android.SmsSpy.88.origin również wykrada informacje o kartach kredytowych i debetowych, przechwytywać przychodzące wiadomości SMS, w skrycie wysyłać wiadomości SMS i może nawet działać jako trojan ransomware, blokując ekran urządzenia mobilnego i żądając okupu za jego odblokowanie.

W rezultacie tych badań specjaliści Doctor Web określili, że od początku roku 2016 cyberprzestępcy zaatakowali za pomocą Android.SmsSpy.88.origin użytkowników z ponad 200 krajów, a całkowita liczba zainfekowanych urządzeń osiągnęła prawie 40000.

W październiku pojawiła się nowa odmiana Android.SmsSpy.88.origin nazwana jako Android.BankBot.136.origin. Do tego malware cyberprzestępcy dodali zdolności pozwalające na działanie nawet na najnowszych wersjach systemu Android, co poprawiło mechanizmy ochrony przed innym malware. W rezultacie ten trojan stał się zdolny do wyświetlania okienek wyłudzających informacje i do przechwytywania wiadomości tekstowych na coraz to większej liczbie modeli urządzeń mobilnych.

W 2016 roku analitycy wirusów Doctor Web wykryli również innego trojana bankowego —Android.BankBot.104.origin. Był on dystrybuowany udając narzędzie hakerskie dla gier mobilnych i jako program do oszukiwania w grach. Po dostaniu się na urządzenie mobilne, Android.BankBot.104.origin wykrywał, czy na urządzeniu używana jest usługa do bankowości mobilnej, a następnie sprawdzał stan wszystkich dostępnych kont bankowych. Jeśli wykrył dostępność środków na dowolnym z kont, próbował w skrycie przesłać pieniądze do cyberprzestępców.

Wykradanie pieniędzy z kont bankowych jak i pozyskiwanie finansowych i innych poufnych danych należących do użytkowników urządzeń z Androidem skutkowało osiąganiem wysokich dochodów przez cyberprzestępców. Można powiedzieć z całą pewnością, że przyszły rok cyberprzestępcy będą kontynuować ataki na klientów banków.

Trojany ransomware

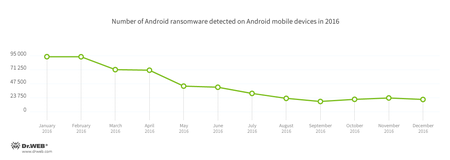

Trojany dla Androida blokujące urządzenia mobilne i żądające okupu za ich odblokowanie stanowią poważne zagrożenie. W 2016 roku cyberprzestępcy znów dystrybuowali takie malware wśród użytkowników smartfonów i tabletów z Androidem. Podczas ostatnich dwunastu miesięcy produkty antywirusowe Dr.Web wykryły ponad 540000 przypadków trojanów ransomware, które dostały się do urządzeń z Androidem. Stanowiło to o 58% mniej przypadków tego typu niż w roku 2015. Najbardziej intensywne ataki z użyciem takich trojanów wydarzyły się w pierwszych miesiącach roku; w następnych współczynnik rozpowszechniania się tego malware wyraźnie spadał. Historię wykrywania na urządzeniach mobilnych ransomware dla Androida ilustruje następujący diagram:

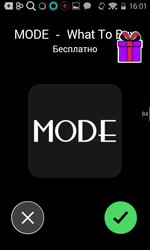

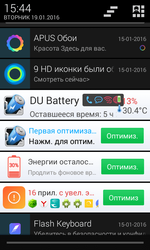

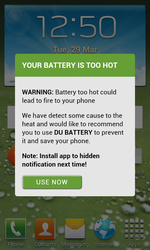

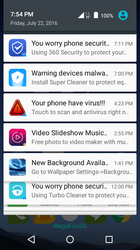

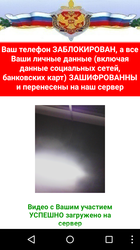

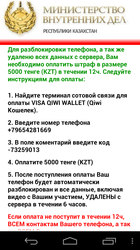

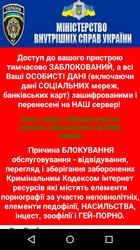

Przykłady wiadomości wyświetlanych przez to malware są pokazane na poniższych obrazkach:

Pomimo spadku liczby infekcji wywołanych przez ransomware dla Androida odnotowanych w 2016 roku, to malware jest wciąż poważnym zagrożeniem dla posiadaczy smartfonów i tabletów. Można powiedzieć bez żadnych wątpliwości, że w następnym roku cyberprzestępcy utrzymają ransomware dla Androida w swoim arsenale i będą kontynuować ataki na użytkowników z użyciem tego malware.

Trojany dla iOS

Cyberprzestępcy atakujący użytkowników urządzeń mobilnych skupiają swoją uwagę głównie na smartfonach i tabletach pracujących pod kontrolą systemu Android. Jednak nie oznacza to, że cyberprzestępcy nie interesują się innymi platformami, na przykład systemem iOS, opracowanym przez Apple. Malware i niepożądane aplikacje dla tego mobilnego systemu operacyjnego nie są obecnie szeroko rozpowszechnione, ale liczba tych złośliwych programów ciągle, z roku na rok, wzrasta. Również i w 2016 roku pojawiło się kilka nowych zagrożeń dla systemu iOS.

W lutym wykryto w oficjalnym sklepie App Store potencjalnie niebezpieczną aplikację — Program.IPhoneOS.Unwanted.ZergHelper.1, funkcjonującą jako katalog aplikacji dla użytkowników w Chinach. Niebezpieczeństwem wynikającym z tej aplikacji było to, że z jej użyciem były dystrybuowane różne aplikacje firm trzecich, włączając zhakowane aplikacje i aplikacje które nie zostały przejrzane i zatwierdzone przez Apple. W rezultacie użytkownicy byli wystawieni na ryzyko pobrania trojanów lub innego malware, a wszystko to z pomocą Program.IPhoneOS.Unwanted.ZergHelper.1. Co więcej, ten katalog potrafi instalować na urządzeniu swoje własne aktualizacje, omijając App Store i żądając od użytkownika wprowadzenia jego Apple ID i hasła, które były wysyłane na zdalny serwer.

Na początku marca dodano do bazy wirusów Dr.Web trojana IPhoneOS.AceDeciever.6. Był on częścią aplikacji nazwanej 爱思助手 która została stworzona przez cyberprzestępców i była przeznaczona dla komputerów PC pracujących w systemie Windows. Autorzy tego programu reklamowali go jako alternatywę dla narzędzia iTunes, która mogła być użyta do zarządzania urządzeniami mobilnymi. Ta aplikacja została dodana do bazy wirusów Dr.Web pod nazwą Trojan.AceDeciever.2.

Gdy smartfon lub tablet pracujący pod kontrolą systemu iOS został podłączony kablem USB do komputera PC na którym zainstalowano Trojan.AceDeciever.2, to trojan IPhoneOS.AceDeciever.6 był automatycznie ładowany i instalowany na urządzeniu mobilnym z użyciem podatności w module FairPlay — mechanizmie DRM firmy Apple służącym do zabezpieczenia zawartości cyfrowych mediów przed nieautoryzowanym odtwarzaniem. Gdy tylko IPhoneOS.AceDeciever.6 dostanie się na urządzenie mobilne, to żąda od użytkownika wprowadzenia jego Apple ID i hasła, po czym trojan wysyła te informacje na serwer cyberprzestępców.

Smartfony i tablety z systemem iOS są uważane za bardziej zabezpieczone w porównaniu do urządzeń z Androidem. Jednakże, z coraz to większą częstotliwością, cyberprzestępcy wykazują swoje zainteresowanie również i urządzeniami z systemem iOS. Możemy się spodziewać, że nowe malware, które pojawi się w następnym roku, będzie wykorzystane również do atakowania użytkowników platformy mobilnej opracowanej przez firmę Apple.

Przewidywania i trendy

Większość nowoczesnych urządzeń mobilnych pracuje pod kontrolą systemu operacyjnego Android, po części z tego powodu największy odsetek ataków przypada na posiadaczy tych urządzeń. Jedno z głównych zagrożeń dla użytkowników smartfonów i tabletów z Androidem nadchodzi ze strony trojanów bankowych. Mamy do czynienia z rosnącą liczbą złośliwych aplikacji tego typu, które wykrywają moment uruchomienia legalnej aplikacji bankowej i “przysłaniają” okno oryginalnej aplikacji bankowej podobnie wyglądającym formularzem do wprowadzania danych, aby zebrać wprowadzane przez użytkownika poświadczenia logowania do systemu bankowego. Bez wątpliwości cyberprzestępcy będą nadal używać tego mechanizmu inżynierii społecznej. Co więcej, jest praktycznie pewne, że cyberprzestępcy będą również kontynuować poprawianie funkcjonalności trojanów bankowych.

Inne bieżące zagrożenie wymierzone w posiadaczy smartfonów z Androidem jest wywołane przez trojany próbujące uzyskać uprawnienia root’a i w ukryciu pobierające i instalujące programy na zainfekowanym urządzeniu. Najprawdopodobniej w 2017 roku liczba takich złośliwych aplikacji będzie wciąż wzrastać. Co więcej, mogą się pojawić trojany, które będą używać nowych sposobów infekowania urządzeń mobilnych.

W ciągu kilku ostatnich lat miała miejsce pewna liczba przypadków, w których nowe telefony były dostarczane z różnymi trojanami i niepożądanymi programami preinstalowanymi na nich przez cyberprzestępców. Jest bardzo prawdopodobne, że takie przypadki będą się nadal pojawiać; to z tej przyczyny, realnie patrząc, w przyszłym roku możemy spodziewać się nowych przypadków zainfekowanego firmware w urządzeniach mobilnych.

Pomimo starań prowadzonych przez Google mających na celu zapewnienie bezpieczeństwa oficjalnego sklepu z aplikacjami, cyberprzestępcy wciąż są zdolni do publikowania w nim różnych trojanów, co zostało zademonstrowane przez liczne przypadki wykrycia w 2016 roku malware w sklepie Google Play. Bardzo prawdopodobne jest to, że w 2017 roku, posiadacze urządzeń z Androidem znów doświadczą przypadków, w których trojany pojawią się w oficjalnym sklepie z aplikacjami dla systemu Android OS.

Ransomware wymierzone w urządzenia z Androidem wciąż stanowi poważne zagrożenie dla użytkowników. Rozsądnym jest więc oczekiwanie, że w nowym roku ataki wywołane przez ten rodzaj malware będą się nadal przydarzać. Oprócz tego nikt nie może wykluczyć możliwości pojawienia się nowych zagrożeń, zaprojektowanych do działania na urządzeniach z systemem iOS. Smartfony i tablety pracujące pod kontrolą tego systemu operacyjnego są wciąż wystarczająco zabezpieczone, jednakże rok 2016 pokazał, że wysokie zainteresowanie twórców wirusów odnoszące się do tej platformy nadal pozostaje bardzo realne. Cyberprzestępcy zawsze próbują uzyskiwać korzyści wszędzie tam, gdzie tylko jest to możliwe — z tej przyczyny w 2017 roku urządzenia z systemem iOS pozostaną potencjalnym celem ataków cyberprzestępców.