29 grudnia 2016

Mijający rok był całkiem bogaty w wydarzenia z zakresu bezpieczeństwa informacji. Odznaczył się on znaczącym wzrostem liczby trojanów dla Linuxa, co wynikło z szerokiego rozpowszechnienia się różnych urządzeń z systemem Linux, takich jak routery, sieciowe macierze dyskowe, kamerki IP z interfejsem www i innego sprzętu tego typu. Użytkownicy często podłączali je do Internetu bez zmiany ich domyślnych ustawień — pozwoliło to twórcom wirusów na zhakowanie tych urządzeń poprzez pozyskanie haseł z użyciem ataków brute force i zainstalowanie na nich trojanów.

Wiosną 2016 roku specjaliści Doctor Web wykryli pierwszego trojana ransomware dla macOS (OS X) i opracowali technikę odszyfrowywania plików zaatakowanych przez tego trojana.

Dodatkowo rok 2016 dał się zapamiętać z przyczyny wykrycia kilku złośliwych programów wymierzonych w oprogramowanie księgowe 1C, popularne wśród wielu rosyjskich firm. Pośród nich znalazł się pierwszy wykryty, w pełni funkcjonalny trojan napisany w języku rosyjskim — w rzeczywistości był on napisany we wbudowanym w aplikację języku 1C — który uruchamiał program ransomware. Inny trojan został stworzony specjalnie dla szeroko znanych aplikacji księgowych i klientów poczty. Oprócz niestandardowego języka 1C, twórcy wirusów opracowywali trojany korzystając również z języków Rust i Go.

Nie można też pominąć kolejnego trojana dokonującego ataków skierowanych — infekował on komputery należące do kilku rosyjskich firm produkujących żurawie budowlane.

W ciągu roku wykryto dużą liczbę nowych trojanów bankowych, włączając te zdolne do tworzenia zdecentralizowanych botnetów i selektywnego infekowania maszyn należących do rezydentów różnych regionów świata.

Trojany dla Androida wykryte w 2016 roku potrafiły infiltrować biblioteki systemowe i uruchomione procesy. W ciągu ostatnich 12 miesięcy specjaliści Doctor Web regularnie wykrywali złośliwe programy preinstalowane w firmware smartfonów i tabletów z Androidem. Dodatkowo te trojany zostały również wykryte w sklepie Google Play.

GŁÓWNE TRENDY ROKU

- Wzrost liczby trojanów dla Linuxa.

- Wykrycie pierwszego trojana ransomware dla macOS (OS X).

- Szerokie rozpowszechnienie się trojanów napisanych w rzadkich językach programowania.

- Wykrycie trojanów dla Androida zdolnych do infekowania procesów systemowych i bibliotek.

Najbardziej godne uwagi wydarzenia 2016 roku

W 2016 roku trojany bankowe wciąż stanowiły poważne zagrożenie dla klientów banków. Pośród nich znalazły się nie tylko proste trojany, jak Trojan.Proxy2.102, ale również te bardziej zaawansowane — na przykład Trojan.Gozi. To malware, działające na 32- i 64-bitowych wersjach Windows, jest zdolne do przeprowadzania szerokiej gamy złośliwych działań. Tym samym potrafi ono wykradać informacje wprowadzane przez użytkownika do formularzy na stronach www i przeprowadzać wstrzykiwanie kodu w strony www, oraz rejestrować naciśnięcia klawiszy (keylogging). Dodatkowo ten trojan został zaprojektowany do uzyskiwania zdalnego dostępu do maszyny użytkownika. Co więcej, po otrzymaniu komendy, trojan potrafi uruchomić serwer proxy SOCKS, pobrać i zainstalować różne wtyczki, oraz wykradać informacje używane do realizowania dostępu do usług bankowości online.

Trojan.Gozi potrafi łączyć zainfekowane komputery w botnety. Trojan.Gozi pobiera plik tekstowy z serwera NASA, używany jako słownik po to, aby malware mogło generować nazwy domen swoich serwerów zarządzających. Dodatkowo potrafi on tworzyć botnety P2P.

Jednakże najbardziej niebezpiecznym trojanem 2016 roku został polimorficzny trojan bankowy — Bolik — będący następcą takich dobrze znanych złośliwych programów jak Zeus i Carberp. W odróżnieniu od nich, Bolik może być dystrybuowany bez udziału użytkownika i infekować pliki wykonywalne.

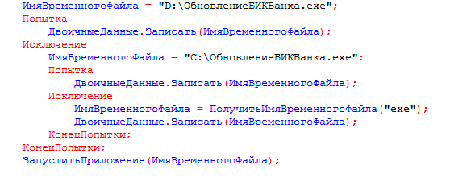

Twórcy wirusów rzadko używali niestandardowych i rzadkich metod do tworzenia złośliwych programów. 1C.Drop.1 jest jednym z takich trojanów, ponieważ został napisany w języku 1C, wbudowanym w aplikację księgową o tej samej nazwie, a jego kod zawiera znaki zapisane cyrylicą.

Trojan był dystrybuowany poprzez e-mail zawierający zewnętrzny procesor danych dla aplikacji 1C:Enterprise. Jeśli użytkownik otworzył ten plik w 1C:Enterprise, 1C.Drop.1 rozsyłał swoją kopię do wszystkich kontrahentów, których adresy e-mail były określone w bazie danych. Następnie pozyskuje program ransomware, zapisuje go na dysku i uruchamia trojana ransomware.

Dodatkowo w 2016 roku specjaliści Doctor Web przebadali backdoora Linux.BackDoor.Irc.16 napisanego w języku Rust, którego pierwsza stabilna wersja została zarejestrowana w 2015 roku. W październiku wykryli też trojana szyfrującego Trojan.Encoder.6491, napisanego w języku Go, i szybko opracowali metodę odszyfrowywania zaatakowanych przez niego plików. Język Go stał się dość popularny pośród cyberprzestępców — wkrótce potem analitycy Doctor Web wykryli kolejnego trojana napisanego w języku Go przeznaczonego dla maszyn z systemem Linux, który został później nazwany jako Linux.Lady.1. Został on zaprojektowany do pobierania i uruchamiania na komputerze oprogramowania do „wydobywania” kryptowalut, oraz do atakowania innych urządzeń.

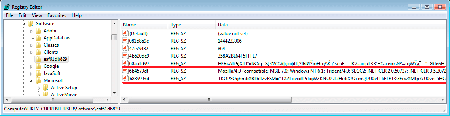

Pośród wyjątkowo niebezpiecznych trojanów możemy wymienić ich kategorię nazwaną jako bezplikowe złośliwe programy. Ich główna cecha leży w fakcie, że ich “arsenał” jest zlokalizowany nie w pliku, ale bezpośrednio w pamięci komputera. Niezbędne pliki wymagane do ich działania są zapisane w różnych kontenerach — na przykład w rejestrze systemowym Windows. W czerwcu 2016 specjaliści Doctor Web przebadali jednego z reprezentantów tej grupy, nazwanego Trojan.Kovter.297, który był ukryty w rejestrze systemowym Windows i był zaprojektowany do wyświetlania reklam na zainfekowanym komputerze.

Najbardziej wartym uwagi wydarzeniem 2016 roku było wykrycie wirusa BackDoor.Crane.1, użytego do atakowania rosyjskich producentów żurawi budowlanych. Jest to jeden z kilku przypadków wywołanych przez malware użyte do przeprowadzenia ataków skierowanych, które zostały ostatnio zarejestrowane przez specjalistów Doctor Web. Trojan typu backdoor i dwa inne złośliwe programy, które były ładowane na zainfekowane maszyny, od przez jakiś czas wykradały z nich poufne informacje. Cyberprzestępcy którzy je wykorzystali byli zainteresowani pozyskaniem dokumentacji finansowej, umów i wewnętrznej korespondencji firmy. Dodatkowo te trojany okresowo wykonywały zrzuty ekranu i wysyłały je na serwer kontrolno-zarządzający (C&C). Możesz dowiedzieć się więcej o działaniu tego trojana z przeglądu opublikowanego przez Doctor Web.

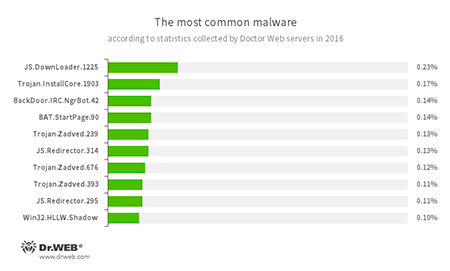

Najpopularniejsze malware

Statystyki zebrane przez serwery Dr.Web pokazują, że w 2016 roku to skrypty i aplikacje zaprojektowane do skrytego pobierania i instalowania złośliwych programów, były najczęściej wykrywanymi zagrożeniami, razem z dużą liczbą trojanów reklamowych, również znalezionych na komputerach użytkowników.

- JS.DownLoader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - Trojan.InstallCore

Rodzina trojanów potrafiących instalować niepożądane i złośliwe aplikacje. - BackDoor.IRC.NgrBot.42

Dość powszechny trojan, znany analitykom bezpieczeństwa informacji od 2011 roku. Złośliwe programy z tej rodziny są zdolne do wykonywania na zainfekowanym komputerze poleceń wydawanych przez intruzów, a sama maszyna jest kontrolowana przez cyberprzestępców poprzez protokół wiadomości tekstowych IRC (Internet Relay Chat). - BAT.StartPage.90

Złośliwy skrypt potrafiący modyfikować w ustawieniach przeglądarki adres strony domowej - Trojan.Zadved

Ten trojan wyświetla w oknie przeglądarki fałszywe wyniki wyszukiwania i imituje okienka wyskakujące zawierające wiadomości pochodzące ze stron serwisów społecznościowych. Dodatkowo malware potrafi podmieniać reklamy wyświetlane na różnych stronach internetowych. - JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www. - Win32.HLLW.Shadow

Robak replikujący się poprzez nośniki wymienne i dyski sieciowe. Dodatkowo może być rozpowszechniany poprzez sieć z użyciem standardowego protokołu SMB. Jest zaprojektowany do pobierania plików wykonywalnych z serwera C&C i uruchamiania ich.

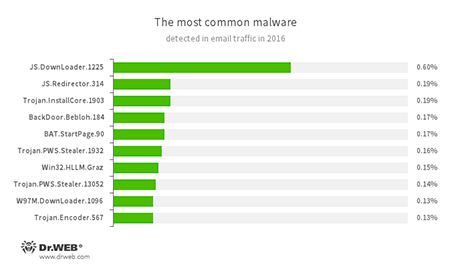

Statystyki zagrożeń dystrybuowanych poprzez e-mail wykrytych w 2016 roku pokazują prawie taką samą sytuację: skrypty typu downloader i trojany reklamowe były najaktywniej dystrybuowanym malware rozpowszechnianym w ruchu poczty elektronicznej. Pośród niebezpiecznych załączników możemy też wymienić programy szpiegujące, ransomware szyfrujące pliki, backdoory i programy zaprojektowane do podmiany stron domowych w przeglądarkach. Poniższy histogram pokazuje 10 najpopularniejszych zagrożeń wyznaczonych na podstawie statystyk zebranych przez antywirusy Dr.Web chroniące pocztę elektroniczną:

- JS.DownLoader

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do pobierania i instalowania na komputerze innych złośliwych programów. - JS.Redirector

Rodzina złośliwych skryptów napisanych w JavaScript i zaprojektowanych do automatycznego przekierowywania użytkowników na inne strony www. - Trojan.InstallCore

Rodzina trojanów potrafiących instalować niepożądane i złośliwe aplikacje. - BackDoor.Bebloh.184

Trojan typu backdoor zdolny do przeprowadzania wstrzyknięć kodu do innych aplikacji i wykonywania poleceń cyberprzestępców. - BAT.StartPage.90

Złośliwy skrypt który potrafi modyfikować ustawienia strony domowej w konfiguracji przeglądarki. - Trojan.PWS.Stealer

Rodzina trojanów zaprojektowanych do wykradania haseł i innych poufnych informacji zapisanych na zainfekowanym komputerze. - Win32.HLLM.Graz

Robak dystrybuowany poprzez masową wysyłkę wiadomości e-mail. Monitoruje ruch na określonych portach i analizuje przesyłane dane zgodnie z protokołami w celu pozyskania haseł. Uzyskane dane są następnie używane do rozpowszechniania robaka. - W97M.DownLoader

Rodzina trojanów typu downloader wykorzystujących podatności w aplikacjach biurowych i potrafiących pobierać na zaatakowany komputer inne złośliwe programy. - Trojan.Encoder.567

Trojan ransomware szyfrujący pliki i żądający okupu za odszyfrowanie zaatakowanych danych. Ten program potrafi szyfrować pliki następujących typów: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Ransomware szyfrujące pliki

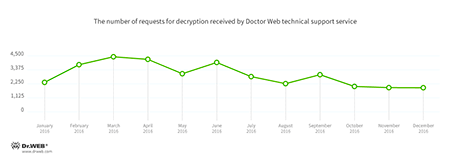

Tak jak wcześniej, tak i w 2016 roku programy ransomware szyfrujące pliki stanowiły poważne zagrożenie dla użytkowników. W ciągu mijającego roku wsparcie techniczne Doctor Web odebrało ponad 34000 zgłoszeń od użytkowników których pliki zostały zaatakowane przez wirusy typu enkoder. Szczyt w ilości tych zgłoszeń został zarejestrowany w lutym, marcu i kwietniu, oraz pojedynczy pik – w lipcu. Pod koniec roku aktywność trojanów ransomware zaczęła powoli opadać, co ilustruje poniższy diagram.

Na podstawie statystyk można powiedzieć, że najczęściej wykrywanym trojanem ransomware był Trojan.Encoder.858, drugie miejsce zajął Trojan.Encoder.761, a trzecie Trojan.Encoder.3953.

Najpopularniejsze programy ransomware w 2016 roku:

- Trojan.Encoder.858 — 23,00% zgłoszeń;

- Trojan.Encoder.761 — 17,44% zgłoszeń;

- Trojan.Encoder.3953 — 4,76% zgłoszeń;

- Trojan.Encoder.567 — 4,58% zgłoszeń;

- Trojan.Encoder.3976 — 4,26% zgłoszeń.

Programy ransomware szyfrujące pliki były wykrywane nie tylko w Microsoft Windows, ale również w systemie Linux — stąd w styczniu wykryto nowy program typu enkoder dla Linuxa, nazwany Linux.Encoder.3. Główna cecha Linux.Encoder.3 leży w jego zdolności do zapamiętywania dat utworzenia lub modyfikacji plików, które następnie były zamieniane na daty określone przed zaszyfrowaniem plików. Nazwy zaatakowanych plików były uzupełniane rozszerzeniem .encrypted.

W marcu wykryto pierwszego trojana ransomware dla urządzeń Apple — Mac.Trojan.KeRanger.2. Został on po raz pierwszy wykryty w zmodyfikowanej wersji instalatora popularnego klienta torrent dla macOS (OS X), dystrybuowanego jako plik DMG. Złośliwa aplikacja była podpisana ważnym certyfikatem deweloperskim, tym samym ten program z powodzeniem omijał mechanizmy ochrony Apple Gatekeeper.

ВSpecjaliści Doctor Web bezzwłocznie opracowali techniki deszyfrowania dla plików zaatakowanych przez obydwa wymienione trojany.

Dr.Web Security Space 11.0 dla Windows

chroni przed ransomware szyfrującym pliki

Ta funkcjonalność nie jest dostępna w Antywirusie Dr.Web dla Windows

| Zapobieganie Utracie Danych | |

|---|---|

|  |

Linux

Jednym z najbardziej zauważalnych trendów w 2016 roku jest rozpowszechnianie się trojanów dla Linuxa wymierzonych w tzw. Internet Rzeczy (Internet of Things – IoT), czyli urządzenia podłączone do Sieci: routery, sieciowe macierze dyskowe, dekodery TV, kamery IP i inne urządzenia typu „smart”. Główną przyczyną dla której twórcy wirusów tak bardzo zainteresowali się atakowaniem użytkowników IoT jest nieostrożność tychże, ponieważ często podłączając sprzęt do Sieci nie zmieniają oni domyślnych ustawień producenta urządzenia. Tym samym agresorzy mogą z łatwością uzyskać dostęp do takiego sprzętu używając standardowych poświadczeń logowania, a następnie załadować na urządzenie złośliwe oprogramowanie.

Z reguły twórcy wirusów instalowali trzy rodzaje malware dla urządzeń z systemem Linux — trojany przeprowadzające ataki DDoS, aplikacje pozwalające na uruchomienie w systemie serwera proxy (używanego przez agresorów do zachowania anonimowości), oraz trojany i skrypty zaprojektowane do pobierania innych programów. W celu połączenia się z atakowanymi urządzeniami używane są protokoły SSH i Telnet.

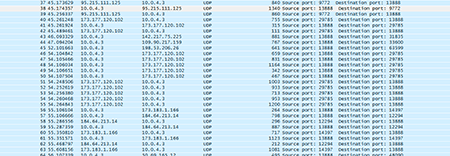

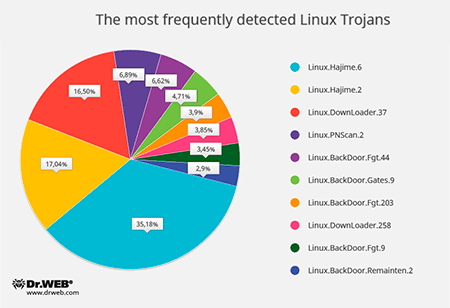

Od jesieni 2016 specjaliści Doctor Web rozpoczęli monitorowanie aktywności tego typu trojanów dla Linuxa używając specjalnie skonfigurowanych węzłów sieci, zwanych „honeypots”. Z miesiąca na miesiąc liczba ataków na te węzły ulega systematycznemu zwiększeniu: w październiku zarejestrowano 40756 przypadki, jednak w listopadzie ich liczba wyniosła już 389285. Dodatkowo zmianie uległy ich proporcje: w październiku 35423 ataków było przeprowadzonych poprzez protokół SSH i 5,333 z nich poprzez protokół Telnet; jednakże w listopadzie sytuacja uległa dramatycznej zmianie: specjaliści Doctor Web zarejestrowali, że 79447 ataków było przeprowadzonych poprzez protokół SSH, a 309838 z nich poprzez protokół Telnet. Może być to wyjaśnione wzrostem popularności wirusa Linux.Mirai, którego kod źródłowy został upubliczniony. Pierwsza wersja Linux.Mirai pojawiła się w maju 2016. Ten trojan, zaprojektowany do przeprowadzania ataków DDoS, może działać na platformach o architekturze SPARC, ARM, MIPS, SH-4, M68K i na komputerach Intel x86. Aby zaatakować nienaruszone urządzenia trojan używa protokołu Telnet. Poniższy diagram kołowy pokazuje proporcje pomiędzy najczęściej wykrywanymi jesienią 2016 trojanami dla Linuxa:

- Linux.Hajime

Rodzina robaków dla Linuxa dystrybuowanych poprzez protokół Telnet. Po pozyskaniu hasła z użyciem ataku brute force i pomyślnym zalogowaniu się, złośliwy moduł zapisuje na maszynie program ładujący dla architektury MIPS/ARM napisany w języku Assembler. Program ładujący pobiera główny moduł trojana, który okresowo podłącza komputer do zdecentralizowanego botnetu P2P. - Linux.DownLoader

Rodzina złośliwych programów i skryptów dla Linuxa zaprojektowanych do pobierania i instalowania na zainfekowanym komputerze innych złośliwych aplikacji. - Linux.PNScan.2

Robak sieciowy zaprojektowany do infekowania routerów z systemem Linux. Robak potrafi samodzielnie infekować urządzenia, otwiera porty 9000 i 1337, przetwarza żądania odebrane poprzez te porty i łączy się z serwerem C&C. - Linux.BackDoor.Fgt

Rodzina trojanów dla Linuxa zaprojektowanych do przeprowadzania ataków DDoS. Liczne wersje tych trojanów istnieją dla różnych dystrybucji Linuxa, włączając architektury MIPS i SPARC. - Linux.BackDoor.Gates

Rodzina trojanów dla Linuxa realizujących funkcje backdoora i przeprowadzających ataki DDoS. Te trojany wykonują również komendy odbierane od cyberprzestępców. - Linux.BackDoor.Remaiten

Rodzina trojanów dla Linuxa zaprojektowana do przeprowadzania ataków DDoS. Trojan potrafi zhakować urządzenie z użyciem protokołu Telnet i pozyskać hasło poprzez atak brute force. Jeśli mu się to uda, zapisuje na komputerze program ładujący napisany w Assemblerze. Program ładujący pobiera i instaluje inne trojany.

Oprócz wymienionego powyżej malware dla IoT, specjaliści Doctor Web przebadali inne zagrożenia przeznaczone do infekowania komputerów z systemem Linux. W styczniu wykryli wirusa Linux.Ekoms.1 zdolnego do wykonywania zrzutów ekranu za zaatakowanej maszynie i wielokomponentowego backdoora Linux.BackDoor.Xunpes.1. Niedługo potem zarejestrowali rozpowszechnianie narzędzia hakerskiego, które infekowało komputer niebezpiecznym trojanem Linux.Rex.1, zdolnym do łączenia komputerów w botnety, oraz backdoora Linux.BackDoor.FakeFile.1 potrafiącego wykonywać polecenia otrzymane od cyberprzestępców.

macOS

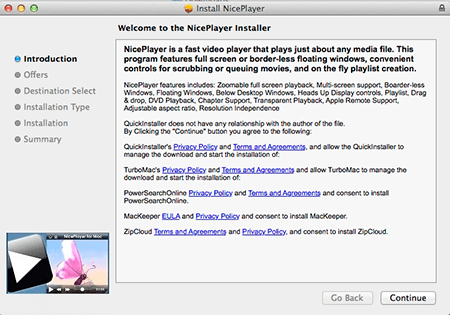

W 2016 roku analitycy bezpieczeństwa Doctor Web wykryli dużą liczbę nowych złośliwych programów dla komputerów Apple. Pośród nich znalazła się rodzina trojanów Mac.Trojan.VSearch, zaprojektowanych do wyświetlania reklam na zainfekowanej maszynie.

Te trojany są rozpowszechniane jako różne programy użytkowe — na przykład jako aplikacja Nice Player. Użytkownicy mogą pobrać ją z różnych stron www oferujących darmowe oprogramowanie dla OS X. Jeden z reprezentantów tej rodziny, Mac.Trojan.VSearch.2, instaluje kilka niepożądanych aplikacji, a pośród nich — Mac.Trojan.VSearch.4. Trojan pobiera skrypt z serwera. Skrypt jest używany do ustawienia innej domyślnej wyszukiwarki. Dodatkowo wykonując skrypt Mac.Trojan.VSearch.4 potrafi pobrać i zainstalować wtyczkę wyszukiwarki dla Safari, Google Chrome i Mozilla Firefox razem z trojanem Mac.Trojan.VSearch.7. Gdy tylko Mac.Trojan.VSearch.7 znajdzie się na komputerze, pierwszą rzeczą którą wykona będzie utworzenie nowego konta użytkownika, nie wyświetlanego w okienku „Welcome” systemu OS X. Następnie uruchamia on specjalny serwer proxy używany do wstrzykiwania skryptu JavaScript we wszystkich otwartych stronach www. Ten skrypt jest odpowiedzialny za wyświetlanie reklam w oknie przeglądarki i za zbieranie zapytań wprowadzanych przez użytkownika w kilku różnych wyszukiwarkach www.

Specjaliści Doctor Web wykryli, że z serwerów cyberprzestępców pobrano 1735730 złośliwych programów. Dodatkowo zarejestrowali również 478099 unikalnych adresów IP, które żądały dostępu do tych serwerów.

Niebezpieczne i niezalecane strony www

Duża liczba niebezpiecznych stron www może szkodzić nie tylko komputerom, ale i użytkownikom. Pośród nich znalazły się strony phishingowe, fałszywe strony www i strony dystrybuujące złośliwe programy. Aby zabezpieczyć maszynę przed takimi zasobami Sieci, antywirus Dr.Web zawiera moduły SpIDer Gate i Kontroli Rodzicielskiej, których bazy danych są regularnie aktualizowane nowymi linkami prowadzącymi do złośliwych i niezalecanych stron www. Dynamikę aktualizacji tej bazy danych w 2016 roku pokazuje poniższy diagram:

Oszustwa w Sieci

W 2016 roku oszuści kontynuowali żerowanie na łatwowiernych użytkownikach. W kwietniu specjaliści Doctor Web opublikowali artykuł o fałszywych sklepach on-line zwodzących swoich klientów.

Te fałszywe sklepy oferują szybką dostawę towarów w każdy rejon Rosji. Jedynym istotnym warunkiem jest to, że potencjalna ofiara musi dokonać pełną przedpłatę za zamówiony towar. Dokonując przedpłaty ofiary oczekują na potwierdzenie zamówienia. Jednakże, po pewnym czasie, strona www i numer telefonu stają się niedostępne, a wszystkie wiadomości wysłane przez oszukanego użytkownika na e-mail podany jako kontakt do sklepu są zwracane. Po kilku dniach taki sam sklep z podobnym asortymentem towarów, ale o innej nazwie i adresie URL pojawia się w Internecie. Możesz zajrzeć do przeglądu i dowiedzieć się, jak odróżnić prawdziwy sklep internetowy od opisywanej „fałszywki”.

Kolejny, bardziej popularny schemat oszustwa w Sieci został użyty przez twórców programu “Detektor Milionera”.

Ta strona www i inne jej podobne, reprezentują system opcji binarnych — schemat oszustwa znany od 2014 roku. Nie ulega wątpliwości, że sieciowi oszuści będą kontynuować używanie nielegalnych sposobów zarabiania pieniędzy, tym samym użytkownicy nadal powinni być bardzo ostrożni i uważni podczas aktywności on-line.

Urządzenia mobilne

W 2016 roku cyberprzestępcy kontynuowali ataki na użytkowników urządzeń mobilnych. W ciągu zeszłego roku wykryto wiele złośliwych i niepożądanych aplikacji. Tak jak poprzednio, większość trojanów była zaprojektowana dla urządzeń z Androidem; jednakże system iOS również ucierpiał od złośliwych ataków.

Głównym celem twórców wirusów jest nielegalne generowanie dochodów. Używają oni kilku metod zarabiania pieniędzy — jedną z nich jest projektowanie trojanów instalujących niepożądane aplikacje i wyświetlających reklamy. W 2015 roku, agresorzy rozpowszechniali takie trojany, które próbowały uzyskać uprawnienia root’a, aby móc instalować oprogramowanie bez wiedzy użytkownika. W 2016 roku ten trend pozostał, ale cyberprzestępcy opracowali nowe techniki i niestandardowe rozwiązania. Tym samym ten rok rozpoczął się od wykrycia rodziny trojanów Android.Loki. Te trojany były osadzane w procesy aplikacji (włączając te systemowe) i potrafiły w skrycie pobierać i instalować dowolne oprogramowanie. Pod koniec 2016 roku specjaliści Doctor Web wykryli nową wersję tego trojana zdolną do infekowania nie tylko procesów systemowych, ale i bibliotek. W rezultacie trojan potrafił również pozyskać uprawnienia root’a i był zdolny do instalowania różnych aplikacji.

Niektórzy twórcy wirusów wbudowywali trojany reklamowe i typu downloader bezpośrednio w firmware urządzenia — tym samym oficjalni producenci często nie mieli pojęcia, że sprzedawali zainfekowane urządzenia. Kilka tego typu przypadków zarejestrowano i w 2016 roku. Na przykład, Doctor Web opublikował artykuł o trojanie Android.Cooee.1 wykrytym w firmware jednego z popularnych smartfonów.

Android.Cooee.1 był wbudowany w powłokę graficzną i był zaprojektowany do wyświetlania reklam. Co więcej, był zdolny do pobierania i uruchamiania innych aplikacji, włączając te złośliwe.

W marcu wykryto trojana Android.Gmobi.1. Był on preinstalowany na kilku modelach urządzeń mobilnych. Później, w listopadzie, został wykryty kolejny trojan tego typu, Android.Spy.332.origin. Obydwie te złośliwe aplikacje pobierały i instalowały aplikacje, oraz realizowały inne złośliwe funkcje.

Oprócz trojanów reklamowych twórcy wirusów implementują moduły reklamowe, które relatywnie nie są złośliwe. W zeszłym roku takie moduły zajęły pierwsze miejsce w statystykach potencjalnie niebezpiecznych programów wykrytych na urządzeniach mobilnych przez Dr.Web dla Androida.

Inną popularną metodą zarabiania pieniędzy aktywnie używaną przez cyberprzestępców jest tworzenie trojanów bankowych dla urządzeń z Androidem. Liczba przypadków wywołanych przez trojany bankowe wzrosła w tym roku o 138% w porównaniu z rokiem 2015.

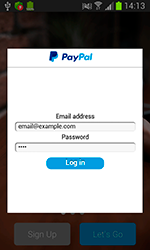

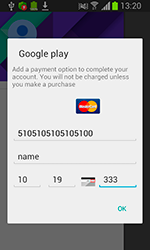

Jednym z takich trojanów był Android.SmsSpy.88.origin. Był on znany analitykom bezpieczeństwa Doctor Web już od 2014 roku. Jego autorzy regularnie poprawiali jego architekturę, tak więc obecnie może on infekować urządzenia z Androidem na całym świecie. Android.SmsSpy.88.origin śledzi uruchamianie wielu aplikacji. Po wykryciu takiego uruchomienia, trojan pobierał z serwera formularz wyłudzający dane i wyświetlał go na wierzchu uruchomionych aplikacji. W rzeczywistości Android.SmsSpy.88.origin potrafi zaatakować klienta dowolnego banku — twórcy wirusa powinni tylko wygenerować stosowny formularz phishingowy i załadować go na serwer kontrolno-zarządzający.

Specjaliści Doctor Web zarejestrowali, że od początku 2016 roku ten trojan zdołał zainfekować około 40000 urządzeń mobilnych należących do rezydentów ponad 200 krajów. Aby uzyskać więcej szczegółów o tym trojanie, zajrzyj do niniejszego artykułu.

Następny trojan bankowy dla Androida wykryty w 2016 roku został nazwany Android.BankBot.104.origin. Sprawdzał on w skrycie stan kont bankowych i, jeśli wykrył wystarczające środki, w skrycie dokonywał przelewu pieniędzy na konta bankowe cyberprzestępców.

Trojany ransomware należące do rodziny Android.Locker wciąż stanowią poważne zagrożenie dla użytkowników Androida. Blokują one urządzenia żądając okupu za ich odblokowanie. Bardziej niebezpieczne wersje potrafią również zaszyfrować wszystkie dostępne pliki, włączając zdjęcia, dokumenty, filmy, muzykę i tak dalej. Okup często przekracza kilkaset dolarów. W 2016 roku twórcy wirusów kontynuowali rozpowszechnianie tych trojanów, jednakże szczyt tej dystrybucji przypadł na początek roku. W ciągu 2016 roku, produkty Dr.Web dla Androida wykryły ponad 540000 przypadków wywołanych przez trojany z tej rodziny.

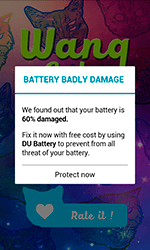

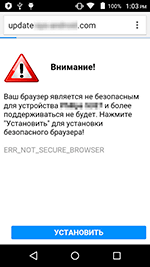

Dużą liczbę trojanów wykryto w ciągu 2016 roku w zasobach sklepu Google Play. W marcu specjaliści Doctor Web wykryli złośliwy program Android.Spy.277.origin wyświetlający reklamy i straszący użytkowników informacją, że bateria ich urządzenia uległa uszkodzeniu. Aby naprawić baterię, użytkownik był proszony o zainstalowanie pewnej aplikacji. Podobny trojan, nazwany Android.Click.95, został wykryty w kwietniu. Android.Click.95 sprawdzał czy na urządzeniu znajduje się aplikacja określona przez trojana. Jeśli jej brakowało, Android.Click.95 otwierał fałszywą stronę www zachęcającą użytkownika do wyboru innej przeglądarki, ponieważ ta aktualna rzekomo okazała się być niebezpieczna w użytkowaniu, lub trojan wyświetlał inne fałszywe ostrzeżenie, na przykład o niesprawności baterii. Aby rozwiązać te problemy, użytkownik był proszony o zainstalowanie pewnej aplikacji.

W czerwcu wykryto, również w Google Play, trojana Android.PWS.Vk.3. Pozwalał on na słuchanie muzyki z serwisu VK, wykradając poświadczenia logowania użytkowników z ich profili i wysyłając je do cyberprzestępców. Później w tym samym miesiącu Doctor Web opublikował wiadomość o wirusie Android.Valeriy.1.origin. Ten trojan był zdolny do ładowania podejrzanych stron www i wyświetlania ich w postaci reklam w celu pozyskania numerów telefonów użytkowników i zapisania ich do płatnych usług sieciowych. W następnym kroku pewna opłata za subskrypcję była dzień w dzień pobierana z mobilnego konta użytkownika i przekazywana do cyberprzestępców. Android.Valeriy.1.origin przechwytywał i blokował wszystkie przychodzące wiadomości z potwierdzeniami. W rezultacie ofiary nie miały żadnego pojęcia o tym, że zostały zapisane do pewnych, kosztownych usług. Dodatkowo trojan potrafił „naciskać” przyciski i banery w reklamach, otwierać linki i pobierać niepożądane aplikacje, włączając te złośliwe.

W lipcu wykryto kolejnego trojana w Google Play — Android.Spy.305.origin. Jego głównym celem było wyświetlanie denerwujących reklam. Innym trojanem wykrytym w tym samym sklepie z aplikacjami był Android.SockBot.1. Zainstalowany, Android.SockBot.1 w skrycie podłączał się do Internetu i przekształcał urządzenie mobilne w serwer proxy. Ta technika pomagała cyberprzestępcom w anonimowym łączeniu się ze zdalnymi komputerami i innymi maszynami posiadającymi połączenie z Internetem. Dodatkowo mogli oni przechwytywać i przekierowywać ruch sieciowy, wykradać prywatne informacje i przeprowadzać ataki DDoS na serwery www. Wrzesień odznaczył się wykryciem wirusa Android.MulDrop.924. Część jego funkcjonalności była zawarta w dwóch dodatkowych modułach, które były zaszyfrowane i ukryte wewnątrz obrazka PNG umieszczonego w katalogu z zasobami trojana Android.MulDrop.924. Jeden z tych komponentów nie tylko realizował niegroźne funkcje, ale również zawierał kilka wtyczek reklamowych używanych przez autorów trojana do generowania nielegalnych dochodów. Złośliwy moduł Android.DownLoader.451.origin był jedną z nich — w skrycie pobierał aplikacje na urządzenia i zachęcał użytkowników do ich zainstalowania. Dodatkowo potrafił wyświetlać reklamy na pasku statusowym urządzenia.

W 2016 roku użytkownicy systemu iOS również ulegli atakom cyberprzestępców. W lutym wykryto w sklepie App Store i dodano do bazy wirusów Dr.Web potencjalnie niebezpieczny program Program.IPhoneOS.Unwanted.ZergHelper. Pozwalał on użytkownikom na pobieranie oprogramowania włączając zhakowane wersje płatnych aplikacji i programy, które nie zostały zweryfikowane przez firmę Apple. Dodatkowo pobierał aktualizacje z pominięciem App Store i żądał podania Apple ID i hasła użytkownika. W marcu wykryto program IPhoneOS.AceDeciever.6, który również żądał od użytkownika podania hasła i Apple ID. Opisywany trojan był automatycznie instalowany na urządzeniach mobilnych tuż po tym, jak były podłączane kablem USB do komputerów z systemem Windows i z zainstalowaną aplikacją o nazwie 爱思助手. Ta aplikacja była rozpowszechniana jako odpowiednik iTunes i została dodana do bazy wirusów Dr.Web jako trojan Trojan.AceDeciever.2.

Przewidywania i możliwe trendy

Analitycy malware pozwolili sobie na pewne prognozy na temat przyszłej sytuacji w obszarze bezpieczeństwa informacji. Po pierwsze, jest prawdopodobne, że liczba trojanów dla Linuxa infekujących Internet Rzeczy będzie wzrastać. Można również przypuszczać, że liczba ataków wykorzystujących zarówno protokół Telnet jak i SSH, lub aktualnie znanych złośliwych programów również będzie rosnąć. Zostaną opracowane nowe funkcje, które zostaną dodane do funkcjonalności tych trojanów. W konsekwencji ataki DDoS na różne serwery sieciowe i infrastrukturę IT wydzielonych zasobów Sieci będą bardziej intensywne i dokonywane znacznie częściej niż w 2016 roku

Ransomware szyfrujące pliki jest wciąż uważane za najbardziej niebezpieczne zagrożenie, ponieważ może atakować nie tylko użytkowników systemu Windows, ale również komputery i urządzenia pracujące pod kontrolą Linuxa, Androida i macOS. Prawdopodobnie ich algorytmy szyfrujące staną się bardziej skomplikowane, a liczba takich trojanów będzie znacznie wzrastać.

Trzeci trend 2017 roku to możliwy wzrost całkowitej liczby trojanów dla Androida, szczególnie trojanów bankowych, i ich nowych wersji. Jest wiedzą podstawową fakt, że usługi bankowości online są bardzo popularne pośród użytkowników, głownie z przyczyny ich wygody w użytkowaniu. Tym samym są całkiem atrakcyjne dla cyberprzestępców, którzy starają się wygenerować dochód z użyciem wszelkich możliwych, nielegalnych metod. Pomimo faktu, że Google próbuje zabezpieczyć system Android przed atakami malware, to ten system jest wciąż bardzo podatny na liczne trojany.

Metody dystrybucji również zostaną ulepszone. Nawet obecnie możemy zaobserwować wzrost liczby masowych wysyłek wiadomości email zawierających różne skrypty instalujące w systemie szerokie spektrum trojanów. Te skrypty są napisane w różnych językach skryptowych, a w szczególności w JavaScript. Pośród załączników e-mail znajdują się często pliki wykorzystujące znane podatności obecne w aplikacjach biurowych. Nie ulega wątpliwości, że zakres metod infekcji zaimplementowanych przez twórców wirusów ulegnie w 2017 roku rozszerzeniu.

Dowiedz się więcej razem z Dr.Web

Statystyki wirusów Opisy wirusów Comiesięczne przeglądy wirusów