17 listopada 2016

BackDoor.Crane.1, trojan dla Windows, był użyty do zaatakowania dwóch największych rosyjskich producentów dźwigów portalowych i towarowych, jak i wyposażenia dodatkowego. Jest to jeden z kilku przypadków wywołanych przez malware użyte do przeprowadzania ataków skierowanych, które ostatnimi czasy zostały zarejestrowane przez specjalistów Doctor Web. Trojan typu backdoor i dwa inne złośliwe programy pobierane na zainfekowane maszyny, od pewnego czasu wykradały z nich poufne informacje. Cyberprzestępcy zamieszani w ten incydent byli zainteresowani pozyskaniem dokumentacji finansowej, umów i wewnętrznej korespondencji firmy. Dodatkowo te trojany okresowo wykonywały zrzuty ekranu i wysyłały je na serwer kontrolno-zarządzający (C&C). Możemy przypuszczać, że te ataki były przeprowadzane przez pozbawionych skrupułów rywali.

Teraz pokrótce skupimy się na niektórych aspektach technicznych trojana BackDoor.Crane.1.

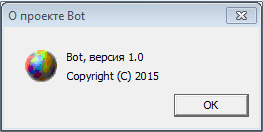

Zasoby trojana zawierają okno “O projekcie Bot”, które nie jest wyświetlane podczas pracy backdoora — twórcy wirusa prawdopodobnie zapomnieli je usunąć podczas kopiowania kodu. Okno zawiera ciąg znaków “Copyright © 2015”, jednakże obecna wersja została skompilowana 21 kwietnia 2016.

Uruchomiony, trojan sprawdza obecność pliku konfiguracyjnego; jeśli go nie ma, wirus tworzy ten plik samodzielnie. BackDoor.Crane.1 ładuje następnie swoje moduły do pamięci komputera i rozpoczyna okresowe wysyłanie żądania otrzymania instrukcji od serwera C&C. Warto zauważyć że, gdy trojan odwołuje się do serwera C&C, to używa ciągu “RSDN HTTP” jako wartości parametru User-Agent. Z tej przyczyny specjaliści Doctor Web doszli do wniosku, że agresorzy skopiowali niektóre fragmenty kodu ze strony www dla deweloperów oprogramowania — rsdn.org.

BackDoor.Crane.1 posiada kilka modułów które mogą być zainstalowane po odebraniu komendy od cyberprzestępców. Każdy z nich wykonuje określoną funkcję, na przykład:

- Wykonanie odebranej komendy z użyciem interpretera poleceń cmd;

- Pobranie pliku z określonego linku i zapisanie go do pewnego folderu na komputerze;

- Wygenerowanie listy z zawartością folderów i wysłanie jej na serwer C&C;

- Pobranie zrzutu ekranu i wysłanie go na serwer C&C;

- Załadowanie pliku na określony serwer z użyciem protokołu FTP;

- Załadowanie pliku na określony serwer z użyciem protokołu HTTP.

Specjaliści Doctor Web ustalili, że niektóre moduły BackDoor.Crane.1 pobierały i instalowały dwa inne trojany napisane w języku Python. Te trojany zostały dodane do baz wirusów Dr.Web pod nazwami Python.BackDoor.Crane.1 i Python.BackDoor.Crane.2. Python.BackDoor.Crane.1 współdzieli informacje z serwerem C&C poprzez protokół HTTP i może wykonywać prawie te same komendy. Jednakże, do listy poleceń zostało dodane kilka nowych instrukcji:

- Uzyskaj listę plików i folderów używając określonej ścieżki; Usuń dane pliki; Zamknij pewne procesy; Skopiuj określone pliki; Wyślij na serwer C&C listę uruchomionych procesów i informacje o bieżącym systemie operacyjnym i dyskach zainfekowanego komputera; Zakończ swoją pracę.

Drugi trojan — Python.BackDoor.Crane.2 — został zaprojektowany do wykonywania na zainfekowanym komputerze kodu powłoki (shell), odebranego od cyberprzestępców.

Sygnatury tych trojanów znajdują się już w bazach Dr.Web i nie stanowią żadnego zagrożenia dla naszych użytkowników.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments