17 października 2016

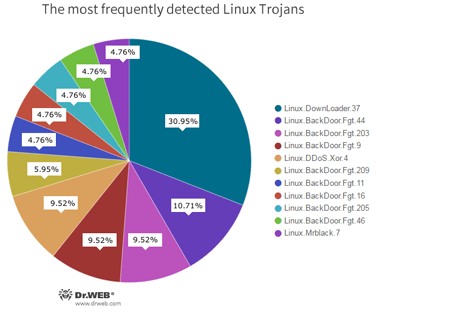

Obecnie twórcy wirusów rozpowszechniający trojany dla IoT są przede wszystkim zainteresowani tworzeniem botnetów do przeprowadzania ataków DDoS. Niemniej jednak, niektóre trojany są wbudowywane w celu przekształcenia zainfekowanego urządzenia w serwer proxy. Od połowy września 2016 specjaliści Doctor Web zarejestrowali 11636 ataków przeprowadzonych przez trojany dla Linuxa — 9582 z nich było dokonanych poprzez protokół SSH; a 2054 — poprzez protokół Telnet. Cyberprzestępcy zainstalowali 15 różnych złośliwych programów, większość z nich należała do rodzin Linux.DownLoader, Linux.DDoS, i Linux.BackDoor.Fgt. Poniższy diagram kołowy pokazuje wzajemne proporcje pomiędzy najczęściej wykrywanymi trojanami dla Linuxa.

Osądzając na podstawie tych statystyk, Linux.Downloader.37 jest najpopularniejszym złośliwym programem zaprojektowanym do przeprowadzania ataków DDoS. Pośród innych trojanów dla Linuxa znaleźli się reprezentanci rodzin Linux.Mrblack, Linux.BackDoor.Gates, Linux.Mirai, Linux.Nyadrop, Perl.Flood i Perl.DDoS, które również są przeznaczone do przeprowadzania ataków DDoS. Na zainfekowanych urządzeniach zarejestrowano również dużą liczbę różnych modyfikacji Linux.BackDoor.Fgt. Dodatkowo, wersje tych trojanów istnieją dla maszyn MIPS, SPARC, m68k, SuperH, PowerPC i o innej architekturze. Linux.BackDoor.Fgt również potrafi przeprowadzać ataki DDoS.

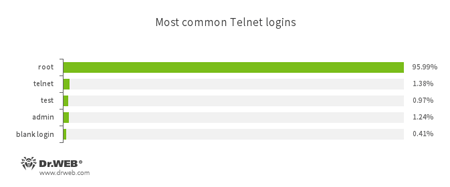

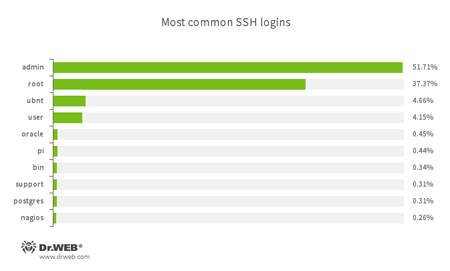

Cyberprzestępcy ładują wszystkie te trojany na urządzenia po złamaniu poświadczeń logowania i zestawieniu połączenia z użyciem protokołu Telnet lub SSH. Agresorzy używają najczęściej loginu “root”, jeśli chcą zestawić połączenie poprzez protokół Telnet i loginu “admin”, jeśli używają protokołu SSH:

Poniższa tabela pokazuje niektóre standardowe kombinacje loginów i haseł używanych przez agresorów do zhakowania urządzeń z systemem Linux.

| SSH | ||

|---|---|---|

| Login | Hasło | Urządzenie/aplikacja (prawdopodobnie) |

| Informix | Informix | Rodzina systemów zarządzania relacyjnymi bazami danych (RDBMS) Informix opracowana przez IBM |

| Pi | Raspberry | Raspberry Pi |

| Root | Nagiosxi | Nagios Server i Nagios Network Monitoring Software |

| nagios | Nagios | Oprogramowanie Nagios |

| cactiuser | Cacti | Oprogramowanie Cacti |

| root | Synopass | Oprogramowanie Synology |

| admin | Articon | ProxySG - Secure Web Gateway produkcji Blue Coat Systems |

| Telnet | ||

| Root | xc3511 | Kamerki monitorujące |

| Root | Vizxv | Kamerki monitorujące Dahua |

| Root | Anko | Kamerki monitorujące Anko |

| Root | 5up | Routery TP-Link |

| Root | XA1bac0MX | Kamerki monitorujące CNB |

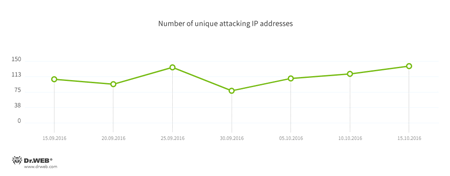

Średnia liczba adresów IP z których cyberprzestępcy atakują urządzenia z systemem Linux monitorowanych przez Doctor Web wynosi 100:

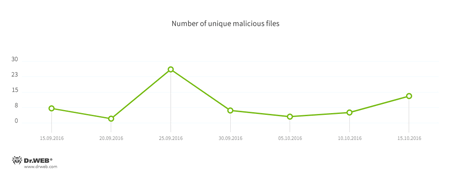

Liczba unikalnych złośliwych plików pobieranych przez cyberprzestępców do zhakowania urządzeń zmienia się od kilku do kilkudziesięciu:

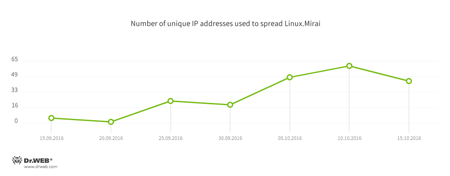

Bezwartościowe okazały się być statystyki odnoszące się do pobrań wirusa Linux.Mirai na podatne urządzenia: gdy kod źródłowy tego trojana został upubliczniony, popularność Linux.Mirai wśród twórców wirusów dramatycznie wzrosła. Ten fakt jest zilustrowany przez wzrastającą liczbę adresów IP z których ten złośliwy program został załadowany na urządzenia:

W październiku trojany należące do rodziny Linux.Luabot zostały użyte do rozpowszechniania wirusa Linux.Mirai. IPod koniec września specjaliści Doctor Web zarejestrowali ataki wywołane przez Linux.Nyadrop.1, zauważonego po raz pierwszy przez autorów bloga MalwareMustDie. Sądząc na podstawie kombinacji loginów i haseł używanych podczas ataków możemy wywnioskować, że przestępcy używający tego trojana wzięli sobie po części za cel routery TP-Link. Plik wykonywalny wirusa Linux.Nyadrop.1 ma tylko 621 bajtów i jest używany do instalowania innych złośliwych programów na zainfekowanym urządzeniu.

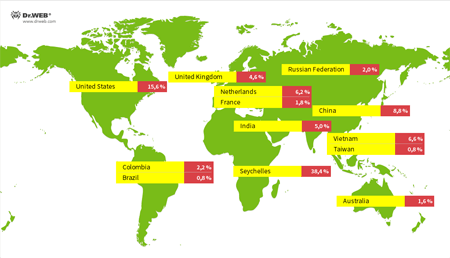

Poniżej można obejrzeć rozkład geograficzny adresów IP z których dokonano instalacji złośliwych programów na urządzeniach z systemem Linux:

Specjaliści Doctor Web kontynuują śledzenie wymienionych w przeglądzie jak i innych złośliwych programów dla Linuxa i będą w porę informować użytkowników o nowych zagrożeniach.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments