20 września 2016

Specjaliści antywirusowi zaznajomili się z trojanami Android.Xiny już w marcu 2015. Jak Doctor Web informował wcześniej, twórcy wirusów aktywnie dystrybuują je poprzez popularne strony www oferujące oprogramowanie do pobrania, a nawet poprzez oficjalne sklepy z aplikacjami, takie jak Google Play.

Zapisane do smartfonów lub tabletów, trojany Android.Xiny próbują pozyskać uprawnienia root’a, tym samym mogą w sposób ukryty pobierać i instalować różne oprogramowanie. Co więcej, potrafią wyświetlać denerwujące reklamy. Jedną z głównych cech tych złośliwych programów jest to, że wykorzystują innowacyjny mechanizm chroniący je przed usunięciem. Mechanizm ten jest oparty na fakcie, że pliki apk trojana są tak opracowane, że są niezmienne w czasie. Jednakże cyberprzestępcy kontynuują ulepszanie trojanów Android.Xiny i dali im zdolność do wstrzykiwania swojego kodu w aplikacje systemowe w celu uruchamiania przeznaczonych dla nich różnych złośliwych wtyczek.

Jeden z tych zaktualizowanych trojanów przebadany przez analityków bezpieczeństwa Doctor Web został nazwany Android.Xiny.60. Jest on instalowany w katalogu systemowym przez inne programy należące do rodziny Android.Xiny. Uruchomiony, Android.Xiny.60 wypakowuje kilka złośliwych komponentów ze swojego folderu z zasobami i kopiuje je do katalogów systemowych.

- /system/xbin/igpi;

- /system/lib/igpld.so;

- /system/lib/igpfix.so;

- /system/framework/igpi.jar.

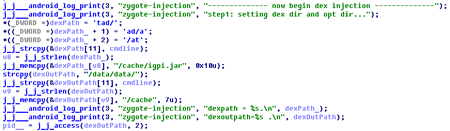

Następnie, używając modułu igpi (nazwanego Android.Xiny.61), trojan wstrzykuje bibliotekę igpld.so (nazwaną Android.Xiny.62) do procesów aplikacji systemowej Google Play (com.android.vending) i Usług Google Play (com.google.android.gms, co.google.android.gms.persistent). Dodatkowo, ten złośliwy moduł może być również wstrzykiwany do procesu zygote, ale ta funkcjonalność nie jest używana w bieżącej wersji trojana.

Gdy proces zygote zostanie zainfekowany, Android.Xiny.62 uruchamia śledzenie uruchamiania każdej nowej aplikacji. W rezultacie, jeśli trojan wykryje nowouruchomiony proces, wstrzykuje do niego złośliwy moduł igpi.jar (Android.Xiny.60). Dokładnie ten sam moduł jest także wstrzykiwany po zainfekowaniu procesów aplikacji systemowych Google Play i Google Play Services.

Głównym zadaniem modułu igpi.jar jest pobranie określonych przez cyberprzestępców wtyczek i uruchomienie ich w zainfekowanym środowisku. Moduł monitoruje status urządzenia mobilnego i gdy wystąpią pewne zdarzenia systemowe (np. uaktywnienie ekranu domowego, zmiana w połączeniu sieciowym, użycie ładowarki, itp.), podłącza się do serwera kontrolno-zarządzającego i wysyła do niego następujące informacje o zainfekowanym urządzeniu:

- IMEI

- IMSI

- adres MAC adaptera sieciowego

- wersję systemu operacyjnego

- model urządzenia mobilnego

- bieżący język systemowy

- nazwę pakietu aplikacji

W odpowiedzi Android.Xiny.60 potrafi pobrać i uruchomić złośliwe wtyczki, działające jako część zainfekowanej aplikacji. Analitycy bezpieczeństwa jeszcze nie wykryli dystrybucji tych złośliwych modułów, jednakże jeśli cyberprzestępcy stworzą je, to atak trojana będzie przeprowadzony na potężną skalę. Kilka możliwych scenariuszy zamieszczamy poniżej.

- Jeśli Android.Xiny.60 zainfekuje procesy Google Play, to zostanie pobrany do modułu instalacji oprogramowania.

- Jeśli Android.Xiny.60 zainfekuje komunikator, to będzie zdolny do przechwytywania i wysyłania wiadomości.

- Jeśli Android.Xiny.60 zainfekuje proces programu bankowego, to uruchomi żądaną wtyczkę i będzie mógł następnie wykradać poufne informacje, takie jak loginy, hasła, numery kart kredytowych, itp., a nawet w skryty sposób przekazywać pieniądze na konta bankowe posiadane przez cyberprzestępców.

Analitycy bezpieczeństwa Doctor Web kontynuują monitorowanie trojanów należących do rodziny Android.Xiny. Tymczasem zalecamy używanie Antywirusów Dr.Web dla Androida, które z powodzeniem wykrywają wszystkie znane modyfikacje tych złośliwych programów.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments