19 sierpnia 2016

Nowy trojan, nazwany Linux.Rex.1, został po raz pierwszy zauważony przez użytkowników forum Kernelmode, którzy nazwali to malware jako “Drupal ransomware”, ponieważ atakowało strony www zbudowane w oparciu o system Drupal. Jednakże specjaliści Doctor Web sądzą, że zostało ono zaprojektowane do realizowania znacznie szerszego zakresu działań.

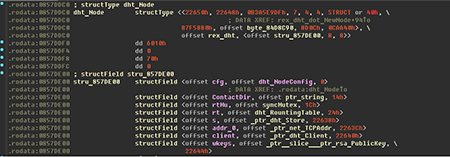

Dzisiejsze botnety można podzielić na dwa rodzaje. Botnety pierwszego rodzaju używają do otrzymywania instrukcji serwerów kontrolno-zarządzających (C&C); a botnety drugiego rodzaju przesyłają informacje z jednej zainfekowanej maszyny bezpośrednio na drugą i są nazywane botnetami peer-to-peer (P2P). Linux.Rex.1 jest trojanem, który potrafi tworzyć właśnie takie botnety P2P, implementując protokół odpowiedzialny za współdzielenie danych z innymi zainfekowanymi komputerami. Gdy trojan zostanie uruchomiony, to zainfekowany komputer rozpoczyna pracę jako jeden z węzłów sieci.

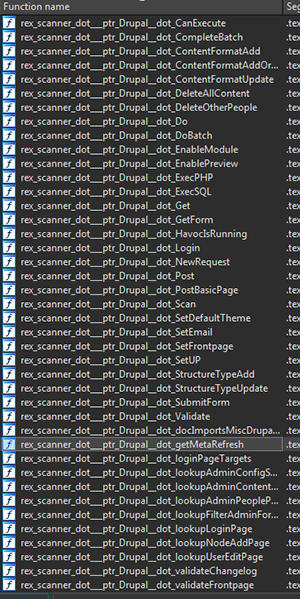

Ten złośliwy program otrzymuje dyrektywy poprzez protokół HTTPS i, jeśli jest to konieczne, wysyła je do innych węzłów botnetu. Zarządzany przez cyberprzestępców Linux.Rex.1 rozpoczyna lub wstrzymuje ataki DDoS na określony adres IP. Używa on specjalnego modułu do skanowania sieci pod kątem stron www działających w oparciu o takie systemy CMS jak Drupal, Wordpress, Magento, JetSpeed i inne. Przeszukuje również sieć pod katem urządzeń sieciowych pracujących pod kontrolą systemu AirOS i wykorzystuje znane podatności w celu uzyskania list użytkowników, prywatnych kluczy SSH i poświadczeń logowania zapisanych na zdalnych serwerach, jednakże te informacje nie zawsze są pozyskiwane z powodzeniem.

Trojan wykorzystuje znane podatności w celu zhakowania stron www stworzonych w oparciu o system Drupal. Dokonując wstrzyknięcia kodu SQL, loguje się on do systemu. Jeśli strona www zostanie zhakowana, Linux.Rex.1 ładuje swoją kopię na stronę www i uruchamia ją. To w ten sposób trojan przeprowadza swoją replikację i jest zdolny do dystrybuowania siebie samego bez interwencji „czynnika ludzkiego”.

Dodatkowo Linux.Rex.1 został również zaprojektowany do rozsyłania wiadomości email typu spam do właścicieli stron www, grożąc im przeprowadzeniem ataków DDoS na ich serwery. Jeśli taki email zostanie wysłany do niewłaściwej osoby, cyberprzestępcy proszą o przesłanie jej do właściciela danej strony www. Aby uniknąć ataku, potencjalne ofiary muszą zapłacić okup w kryptowalucie Bitcoin.

Linux.Rex.1 stanowi poważne zagrożenie dla właścicieli stron www i użytkowników systemu Linux. Jego sygnatura została już dodana do bazy danych Dr.Web dla Linux i jest on z powodzeniem wykrywany i usuwany przez produkty antywirusowe firmy Doctor Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments